Smart homes of slimme huizen vertegenwoordigen een jonge, maar volwaardige categorie elektronische goederen. Waterkokers met een webinterface, strijkijzers die op afstand uitgezet worden, slimme verlichtingssystemen: het is allemaal uitgevonden om ons leven gemakkelijker te maken. Maar zijn deze producten eigenlijk wel veilig? Naast gemak brengen Internet of Things (IoT)-apparaten nieuwe beveiligings- en privacyrisico’s met zich mee, en er gaat zelden een week voorbij zonder een melding van een nieuwe kwetsbaarheid in de een of andere slimme gadget. Zelfs een “slimme lamp” kan worden gebruikt om in te breken in een thuisnetwerk, laat staan wat er met serieuzere apparatuur kan worden gedaan.

Een belangrijk element van elk huisbeveiligingssysteem is een op het internet aangesloten videocamera. En die zijn er in allerlei vormen en maten: van nanny-cams en videodeurbellen tot geavanceerde gemotoriseerde camera’s voor professionele videobewaking.

IP-camera’s zijn, zoals de naam al aangeeft, permanent online of maken periodiek verbinding, en de beelden zijn meestal beschikbaar via de eigen gespecialiseerde dienst van de verkoper. Door in te loggen op deze dienst krijgt u toegang tot de videostream van de camera, waar u zich ook bevindt. Dat is natuurlijk erg handig, en het alternatief – zoals een camera die alleen toegankelijk is vanaf een lokaal netwerk – zal potentiële klanten waarschijnlijk een stuk minder aanspreken.

Maar dit roept een heleboel vragen op, niet in de laatste plaats: wat als cybercriminelen uw inloggegevens stelen? Hoe veilig zijn cloud-videobewakingssystemen? Kunnen aanvallers toegang krijgen tot de videostream zonder uw account te hacken? In het ergste geval valt zeer gevoelige informatie, waaronder beelden en video’s van uw huis, in de verkeerde handen.

Gebroken beloftes

Al deze vrezen waren bekend bij Anker toen die hun eigen lijn IP-camera’s lanceerde onder het merk Eufy. Anker, opgericht in 2011, is geen nieuwkomer in de elektronica-industrie. Ze begonnen met het maken van opladers en accessoires voor smartphones en laptops, en dat is geleidelijk uitgebreid tot een volledig assortiment van draagbare elektronische apparaten voor elke smaak en behoefte, waaronder dus ook die videodeurbellen en beveiligingscamera’s.

Screenshot van de website van Eufy, die volledige bescherming van de gegevens van eigenaars belooft.

In een advertentie op de website van Eufy garanderen de ontwikkelaars van de camera’s maximale privacy en dat er geen clouds worden gebruikt: alle gegevens worden bewaard in beveiligde, lokale opslag. De functie videobewaking op afstand kan volledig worden uitgeschakeld, maar als u toch wilt zien wat er in uw huis gebeurt, versleutelt de camera de videostream en wordt deze doorgestuurd naar een app op uw smartphone – de enige plek waar deze wordt gedecodeerd. Dit staat bekend als end-to-end-encryptie, wat betekent dat niemand – zelfs de verkoper niet – toegang heeft tot de gegevens.

Belangrijk is ook dat het herkenningssysteem rechtstreeks op het apparaat zelf werkt. De ingebouwde AI in elke camera analyseert de beelden zonder iets door te sturen naar de servers van het bedrijf, identificeert mensen in het beeld en onderscheidt zelfs bijvoorbeeld huiseigenaren en huurders van vreemden, zodat de eigenaar van de camera alleen wordt gewaarschuwd als een onbekend gezicht in beeld komt.

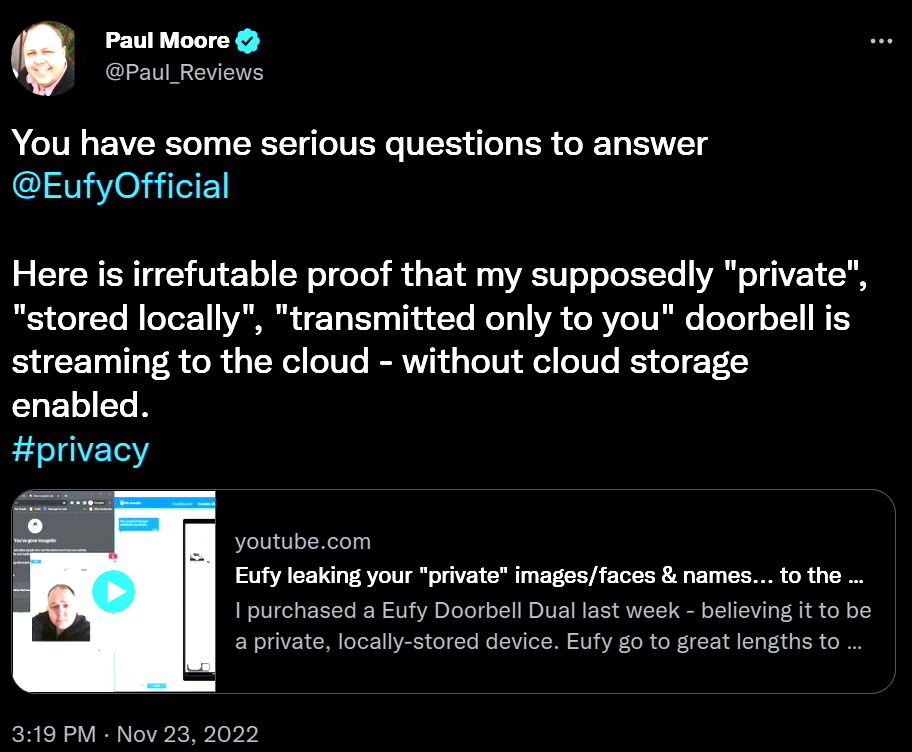

Een garantie op totale privacy. Gebruikers werden onlangs echter op een kleine verrassing getrakteerd: Eufy-camera’s werken achter de schermen toch net even anders. Op 23 november tweette de Britse beveiligingsexpert Paul Moore een video waarin hij Eufy ervan beschuldigde gegevens naar de cloud te sturen, zelfs wanneer deze optie is uitgeschakeld.

De video van Moore geeft een gedetailleerde demonstratie van het probleem, dat hij vrij gemakkelijk ontdekte. Nadat hij een Eufy-videodeurbel had geïnstalleerd, logde Paul in op de webinterface van het apparaat, waar hij de broncode in de browser analyseerde en liet zien dat de camera telkens wanneer iemand in beeld verschijnt een foto naar de server van de verkoper stuurt. Dit betekent dat in ieder geval een van Eufy’s garanties (“geen clouds”) niet waar is.

Moore tweette vervolgens nog een aantal keer over veel ernstiger problemen met gegevensbescherming. Blijkbaar gebruikt de “betrouwbare” encryptie van Eufy een vaste sleutel die identiek is voor alle gebruikers. Erger nog: deze sleutel verscheen daadwerkelijk in Eufy-code die door het bedrijf zelf op GitHub geplaatst. Later bevestigde de techwebsite The Verge, met verwijzingen naar Moore en een andere beveiligingsexpert, het worst-case scenario: iedereen die online is kan, zo lijkt het, de videostream bekijken door simpelweg verbinding te maken met een uniek adres van het apparaat.

Wazige uitleg

Er moet gezegd worden dat er een volkomen logische verklaring is voor het eerste probleem van het uploaden van beeldmateriaal naar de cloud. In theorie werken Eufy-camera’s als volgt: u installeert de camera in uw huis en configureert de app op uw smartphone. Wanneer iemand op de Smart Сall-knop drukt of het herkenningssysteem iemand in beeld ziet verschijnen, krijgt u een melding op uw smartphone met een foto erbij. De enige manier om dergelijke meldingen te versturen is waarschijnlijk via de cloud. Maar waarom maakte Eufy dan beloftes over ‘geen clouds’? Dat is een goede vraag.

En hoe zit het met de videostream die op afstand toegankelijk is? The Verge en zijn bronnen maakten niet alle aspecten van het probleem bekend, uit angst dat de kwetsbaarheid massaal zou kunnen worden uitgebuit. Maar enkele van de feiten zijn bekend: ten eerste wordt de beloofde encryptie niet gebruikt om de stream te verzenden. In feite is de stream helemaal niet versleuteld en kan hij worden bekeken met een gewone mediaspeler, zoals VLC. Ten tweede, om toegang te krijgen tot een bepaalde camera, moet je de unieke URL kennen. Met andere woorden: het adres op het internet. Maar deze adressen worden op een erg voorspelbare manier gegenereerd: op basis van het serienummer van het apparaat dat rechtstreeks op de doos is gedrukt, plus de huidige datum en tijd. Daar komt (voor extra “veiligheid”) nog een willekeurig getal van vier cijfers bij, dat gemakkelijk te kraken is. Het enige wat de eigenaar van de camera tegen een aanvaller die het serienummer van het apparaat kent beschermt, is dat de camera niet voortdurend gegevens online uploadt. Hij moet eerst worden geactiveerd, bijvoorbeeld door op de deurbelknop te drukken, op welk moment het voor een buitenstaander mogelijk wordt om verbinding te maken.

Anker, de maker van Eufy, werd gevraagd de beschuldigingen te bevestigen of te ontkennen, wat de zaak alleen maar verder vertroebelt. Zoals opgemerkt door The Verge en Ars Technica ontkenden de ontwikkelaars botweg het bestaan van beveiligingsproblemen, en toen hen gevraagd werd naar specifieke problemen, gaven ze minstens twee verklaringen af die later werden weerlegd.

In de eerste verklaring “bevestigde” het bedrijf dat het niet mogelijk was om live beelden van een camera te bekijken, maar dat is dus precies wat The Verge deed met behulp van twee eigen Eufy-camera’s. In de tweede verklaring gaf de verkoper toe dat beelden van de deurbel naar de servers van het bedrijf worden gestuurd, maar alleen om ervoor te zorgen dat diezelfde meldingen bij de smartphone terechtkomen, waarna de beelden worden gewist. Maar ook dit werd ontkracht door Moore door middel van een simpele test: na het bekijken van foto’s van de camera in zijn persoonlijke account, sloeg hij de URL’s van de beelden op en verwijderde ze vervolgens van zijn telefoon. Hoewel de afbeeldingen van zijn persoonlijke account verdwenen waren, kon Moore ze toch nog bereiken door simpelweg de opgeslagen URL’s in te voeren in de adresbalk van de browser. De andere bovengenoemde onderzoeker ging nog verder: na een volledige reset van de videocamera, waardoor alle opgeslagen video’s van zijn account werden verwijderd, koppelde hij het apparaat opnieuw aan zijn account en zag… de zogenaamd verwijderde video’s!

In het algemeen zijn er binnen de beveiligingsindustrie bepaalde ethische normen ontwikkeld, onder meer met betrekking tot de manier waarop informatie over kwetsbaarheden moet worden bekendgemaakt en hoe verkopers hierop moeten reageren. Maar in het geval van Eufy werd daar volledig met de pet naar gegooid: in plaats van het bedrijf de kans te geven de problemen te verhelpen, maakten de onderzoekers de kwetsbaarheden onmiddellijk openbaar. En om het vuur nog verder op te stoken, ontkende het bedrijf de duidelijke problemen. Eufy leverde geen technisch bewijs om de beweringen van de onafhankelijke experts te weerleggen, terwijl de enige verandering die Moore opmerkte na zijn belastende berichten was dat links naar camerabeelden, die voorheen in duidelijke tekst in de HTML werden getoond, nu verborgen waren. Dat wil zeggen: de informatie wordt nog steeds naar de Eufy-server gestuurd, maar is alleen moeilijker te traceren.

Zo brak de verkoper een andere belofte op hun website, blijkbaar in de hoop dat niemand het zou controleren. Maar deze praktijk van Eufy schendt niet alleen de beloften van het bedrijf, maar ook regionale wetten inzake de bescherming van gebruikersgegevens, zoals de GDPR van de EU.

Beschermingsmethoden

De zaak Eufy is nog jong, en er is aanvullend onderzoek nodig om onomstotelijk te bewijzen dat een buitenstaander beelden van de IP-camera van een bepaalde gebruiker of een willekeurige gebruiker kan onderscheppen. Er zijn echter voorbeelden van nog ernstiger veiligheidsproblemen. Zo bleken IP-camera’s van de Chinese fabrikant Hikvision in 2021 een kritieke kwetsbaarheid te bevatten die een aanvaller volledige controle over het apparaat gaf. Er werd een patch uitgebracht om het probleem op te lossen, maar zelfs een jaar later waren tienduizenden videocamera’s wereldwijd nog steeds kwetsbaar en toegankelijk voor elke nieuwsgierige derde partij. Helaas zijn eigenaars van dergelijke apparaten zich misschien niet eens bewust van de kwetsbaarheid, wat natuurlijk het slechtst mogelijke scenario is.

Dus worden we opnieuw geconfronteerd met die eeuwige vragen: wie heeft de schuld en wat moeten we doen? Helaas is de IoT-industrie nauwelijks gestandaardiseerd. Er zijn geen algemeen aanvaarde normen die ten minste een minimale beveiliging bieden, en de leveranciers beschermen hun apparaten op basis van de beschikbare middelen en hun eigen opvattingen over beveiliging. Het is aan de gebruiker om te beslissen welke verkoper hij vertrouwt.

Zoals Ars Technica terecht opmerkt: als uw apparaat een lens en wifi heeft, zal iemand er vroeg of laat een beveiligingslek in vinden. Interessant genoeg zijn apparaten die qua ontwerp vergelijkbaar zijn, zoals webcams in laptops en smartphones, veel beter beschermd: er brandt een lampje wanneer de camera in gebruik is, en beveiligingsoplossingen bewaken apps en blokkeren ongeoorloofde toegang ertoe.

IP bewakingscamera’s werken daarentegen autonoom, en soms ook gewoon 24/7. Zolang er geen algemeen aanvaard systeem is voor de beoordeling van de veiligheid van apparaten, kunt u helaas niet vertrouwen op de “garanties” van verkopers, maar zult u zelf bepaalde maatregelen moeten nemen om uw privacy te beschermen. Wij raden eigenaren van een videobewakingssysteem aan alert te zijn op nieuws over beveiligingsproblemen met hun apparaten, de camera-instellingen zorgvuldig te bestuderen, ongebruikte cloudfuncties uit te schakelen en regelmatig updates te installeren. En wanneer u besluit een videobewakingssysteem in uw huis te installeren, moet u alle risico’s afwegen – want de potentiële schade van een hack is duidelijk enorm.

dreigingen

dreigingen

Tips

Tips