Eind vorig jaar kwam er informatie aan het licht over aanvallen op bedrijven met gebruik van de verouderde Accellion File Transfer Appliance (FTA). Sommige cybercriminelen gebruikten Accellion FTA-kwetsbaarheden om vertrouwelijke gegevens te stelen en dreigden met de publicatie van deze informatie om losgeld van de slachtoffers te krijgen. Helaas moeten we melden dat ze zich aan hun woord hebben gehouden.

Wat is de kwetsbaarheid?

Accellion FTA is een netwerkapplicatie die bedrijven gebruiken voor het snel en eenvoudig leveren van grote bestanden. Deze oplossing, die al twintig jaar oud is, staat gepland om dit jaar met pensioen te gaan, en ontwikkelaars roepen al lange tijd om over te stappen op modernere producten.

In december bood de ontdekking van twee kwetsbaarheden in de oplossing — CVE-2021-27101 en CVE-2021-27102 — aanvallers toegang tot de bestanden die op FTA-apparaten waren geüpload. De kwetsbaarheden werden gedicht, maar in januari 2021 doken er nog twee op (CVE-2021-27103 en CVE-2021-27104) die vervolgens werden gepatcht.

Hoe dan ook: indringers slaagden erin om de gegevens van verschillende Accellion FTA-gebruikers te stelen. Er volgden verschillende spraakmakende persberichten over de lekken. Blijkbaar gingen niet alle slachtoffers akkoord met het betalen van losgeld, dus de aanvallers publiceerden inderdaad de gegevens die ze hadden gestolen.

Hoe cybercriminelen gegevens publiceren

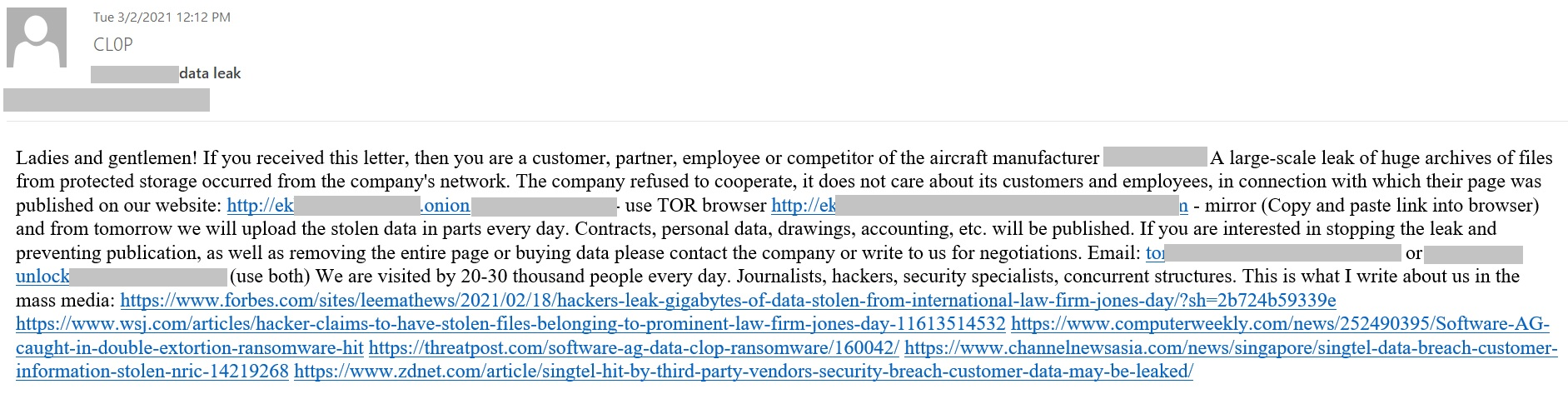

Onlangs zagen we massamails die gericht waren op het beschadigen van de reputatie van slachtoffers in de ogen van hun werknemers, klanten, partners en concurrenten. De omvang van de mailings en de bronnen van de adressen zijn niet met zekerheid bekend, maar het lijkt erop dat de cybercriminelen probeerden om zoveel mogelijk mensen te bereiken.

De e-mail van de aanvallers aan werknemers, klanten, partners en concurrenten.

Het bericht drong er bij ontvangers op aan om de Tor-browser te gebruiken om een .onion-site te bezoeken, en ze beweerden dat de website tienduizenden hits per dag kreeg. Onder de vermeende bezoekers: allerlei soorten hackers en journalisten die nog grotere schade konden berokkenen aan de infrastructuur en reputatie van bedrijven. Interessant is dat de site toebehoort aan de CL0P-groep, die zich specialiseert in ransomware, hoewel de bestanden die verkregen werden met de aanvallen via de Accellion FTA-kwetsbaarheden niet versleuteld werden. De hackers profiteerden blijkbaar van dit handige platform.

Het doel is natuurlijk om andere slachtoffers te intimideren. Toevallig bevatten zowel de e-mail als de website details om contact op te nemen met de aanvallers om de gepubliceerde bestanden te laten verwijderen, alhoewel het nut daarvan beperkt is als die informatie eenmaal openbaar is.

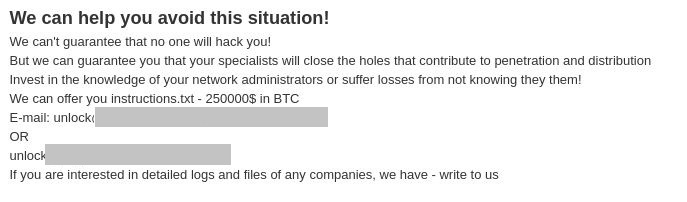

Het is ook de moeite waard om op te merken dat de site een advertentie toont voor lessen voor beheerders om te leren de kwetsbaarheden die voor de aanval gebruikt werden af te sluiten — voor $ 250.000 in bitcoins.

Aanbod om potentiële slachtoffers te helpen hetzelfde lot te voorkomen.

Wij denken niet dat iemand hierin zal trappen. Om te beginnen hebben de ontwikkelaars al geüpdatete versies van Accellion FTA uitgegeven, en het vragen om hulp staat natuurlijk gelijk aan het toegeven dat u de kwetsbaarheid niet zelf kunt dichten en dat deze dus nog altijd benut kan worden.

Hoe u uw bescherm tegen dit soort aanvallen beschermt

Update allereerst Accellion FTA — of beter nog: stop volledig met het gebruik van deze oplossing (dat is wat de ontwikkelaars adviseren).

Ten tweede, update alle softwareproducten en -diensten die toegang tot het internet hebben. Het is belangrijk om dit meteen te doen, maar garandeer ook constante, tijdige updates naderhand.

Bescherm vervolgens elk apparaat — of dit nu een werkstation, server of hardware-/software-oplossing is — met een modern beveiligingsproduct dat pogingen tot het benutten van kwetsbaarheden detecteert, inclusief onbekende zwakke plekken.

En voor iedereen die slachtoffer is geworden van de afpersers hebben we de volgende tip: betaal niet. Eugene Kaspersky’s recente post geeft hier meer uitleg over.

lekken

lekken