Eind 2021 bracht Google zijn eerste rapport uit met informatie over typische bedreigingen voor cloud-gebruikers, met de nadruk op de beveiliging van het Google Cloud Platform. De dienst biedt zakelijke klanten meerdere scenario’s voor het bouwen van cloud-systemen, variërend van het eenvoudigweg hosten en draaien van individuele applicaties tot het inzetten van high-performance computing.

Redenen voor aanvallen op Google Cloud Platform-instanties

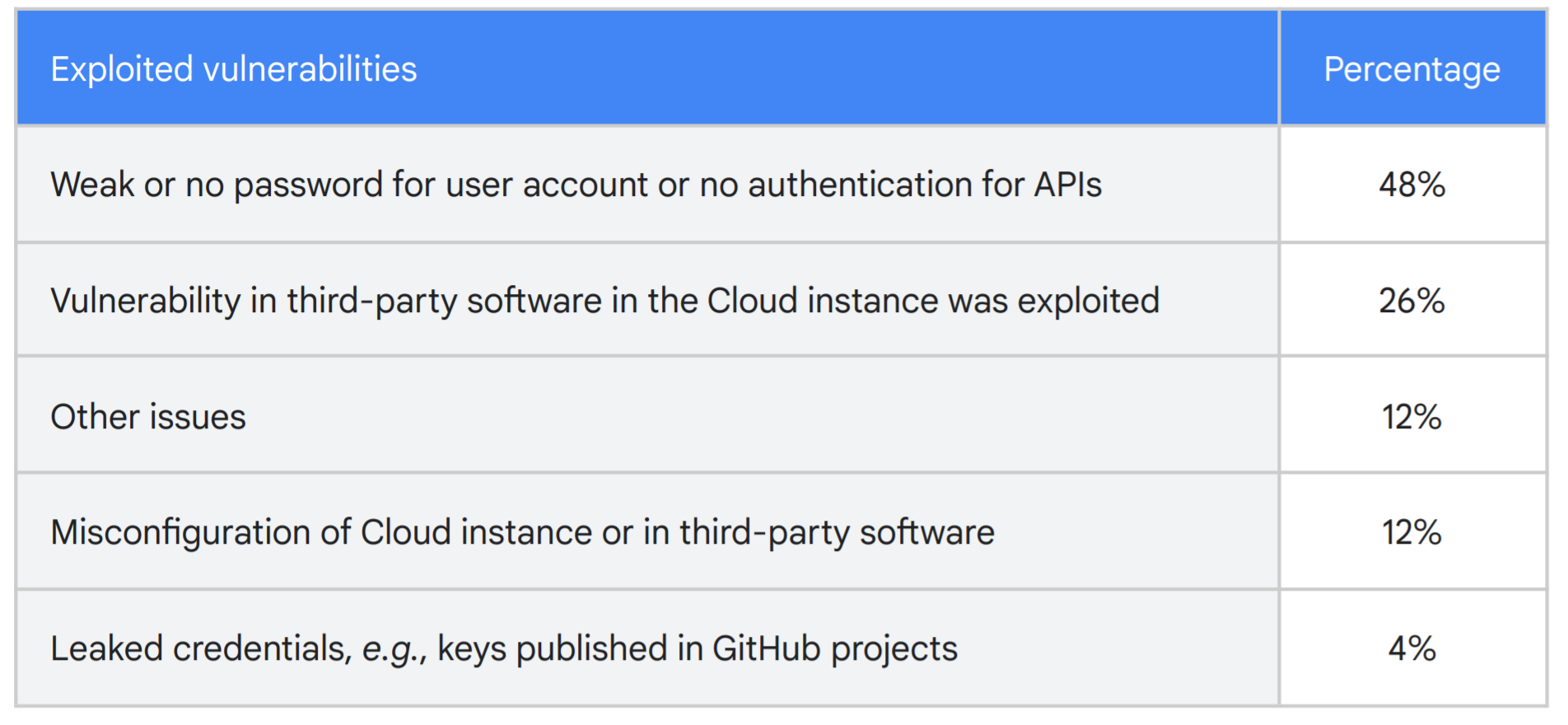

Het rapport richt zich op de oorzaken en gevolgen van aanvallen op aangepaste GCP-instanties en analyseert 50 recente succesvolle aanvallen op aangepaste servers of toepassingen. Van de gevallen die Google analyseerde, was 48% het gevolg van een zwak wachtwoord (of geen wachtwoord) voor server-accounts. In 26% van de gevallen maakten hackers gebruik van een kwetsbaarheid in de software van de cloud-server. 12% was het gevolg van een verkeerde configuratie van de server of de toepassing, en slechts 4% was het gevolg van het lekken van wachtwoorden of toegangssleutels.

De laatste categorie omvat een fout die niet ongebruikelijk is voor ontwikkelaars: het uploaden van authenticatiegegevens samen met broncode naar een openbare repository op GitHub of een soortgelijke dienst. Volgens een rapport van GitGuardian worden er elke dag tot 5000 “geheimen” (API-sleutels, wachtwoord/gebruikersnaam-combinaties, certificaten) geüpload naar GitHub, en waren er in 2020 maar liefst 2 miljoen lekken.

Kwetsbaarheden die servers open laten voor hackers, volgens Google. Zwakke of ontbrekende wachtwoorden maakten de meeste aanvallen mogelijk. Bron.

Google merkt op dat cybercriminelen zich meestal niet op specifieke bedrijven richten, maar regelmatig het volledige scala aan IP-adressen van het Google Cloud Platform scannen op zoek naar kwetsbare instanties. De implicatie van deze automatisering is duidelijk: Als u een onbeveiligde server toegankelijk maakt vanaf het internet, zal hij vrijwel zeker gehackt worden, en waarschijnlijk nog snel ook (in een aantal gevallen begon de aanval binnen 30 minuten nadat er een nieuwe instantie was aangemaakt). De tijd tussen het hacken en het begin van de schadelijke activiteit is nog korter: de meeste aangevallen servers worden binnen een halve minuut illegaal in gebruik genomen.

Waarom aanvallers voor Google Cloud Platform-instanties kiezen

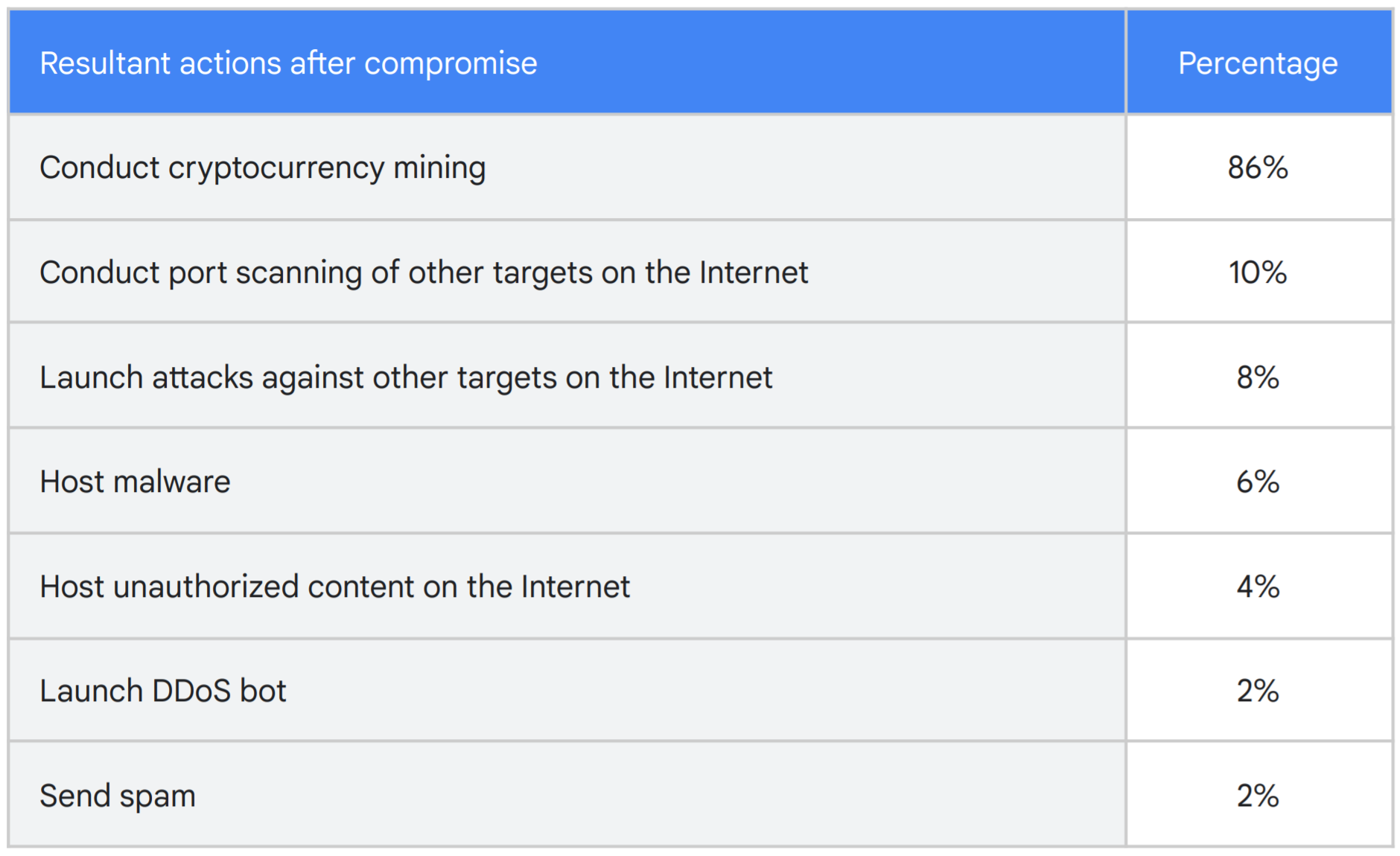

Wat doen cybercriminelen met cloud-resources nadat ze deze hebben gehackt? In veruit de meeste gevallen (86%) werd er een cryptominer (een programma dat de middelen van anderen gebruikt om cryptocurrency te genereren) op de server geïnstalleerd. Meestal gaat het om CPU/GPU-bronnen, maar in het rapport wordt ook melding gemaakt van het delven van de cryptocurrency Chia, waarbij vrije schijfruimte wordt geëxploiteerd. In nog eens 10% van de gevallen werden gecompromitteerde servers gebruikt voor poortscanning – om zo nieuwe slachtoffers te zoeken. In 8% van de gevallen werd vanaf de server een aanval op andere netwerkbronnen uitgevoerd. Zeldzamere soorten illegale activiteiten waarbij gekaapte cloud-platformservers betrokken zijn, zijn onder meer: hosting van malware, verboden inhoud, of beide; het uitvoeren van DDoS-aanvallen; en het verspreiden van spam.

Soorten schadelijke activiteiten op gehackte cloudservers. In sommige gevallen werden er verschillende soorten illegale operaties tegelijk uitgevoerd. Bron.

Als iemand een cloud-service hackt en een cryptominer installeert, schaden deze acties niet alleen de reputatie van de klant en brengen ze de toegang tot hun eigen applicatie of website in gevaar, maar slachtoffers kunnen ook torenhoge servicerekeningen krijgen, zelfs voor slechts een paar uur activiteit.

Aanbevelingen voor de beveiliging van GCP-instanties

In de meeste gevallen die Google heeft bestudeerd, hadden gebruikers problemen kunnen voorkomen door minimale beveiligingseisen in acht te nemen: sterke wachtwoorden en extra verificatiefactoren gebruiken, de nodige zorgvuldigheid betrachten bij het uploaden van broncode en geïnstalleerde software regelmatig bijwerken om bekende kwetsbaarheden te patchen.

In het algemeen vereisen cloud-systemen dezelfde beschermingsmaatregelen als elk ander type infrastructuur. Hiervoor zijn op zijn minst regelmatige audits, toezicht op verdachte activiteiten en isolatie van kritieke gegevens nodig.

Maar het implementeren van infrastructuur in publieke clouddiensten brengt een paar extra aanbevelingen met zich mee – en niet alleen voor organisaties die Google Cloud Platform gebruiken. Een van de belangrijkste, zoals Google opmerkt, is het instellen van automatische voorwaardelijke waarschuwingen om te bepalen wanneer het verbruik van resources bepaalde drempels overschrijdt of om een snelle stijging van de kosten op te merken.

openbare cloud

openbare cloud

Tips

Tips