In de officiële Google Play Store ligt vaak allerlei malware op de loer binnen ogenschijnlijk onschuldige apps. Helaas kunnen moderatoren, zelfs als het platform zorgvuldig wordt gecontroleerd, deze apps niet altijd opmerken voordat ze worden geplaatst. Een van de populairste varianten van dit soort malware zijn abonnementen-trojans, die gebruikers zonder hun medeweten aanmelden voor betaalde diensten. We hebben al eerder geschreven over de meest voorkomende families van dit soort trojans. Dit keer hebben we een nieuwe voor u. Deze trojan is vergelijkbaar met de abonnementen-trojan Jocker, en daarom heet hij dus ook Harly, de (licht gewijzigde) naam van de sidekick van een bekende schurk van de comics. De twee trojans hebben waarschijnlijk dezelfde oorsprong.

De details van Harly-trojans

Sinds 2020 zijn er meer dan 190 met Harly geïnfecteerde apps gevonden op Google Play. Een voorzichtige schatting van het aantal downloads van deze apps is 4,8 miljoen, maar het werkelijke aantal kan nog hoger liggen.

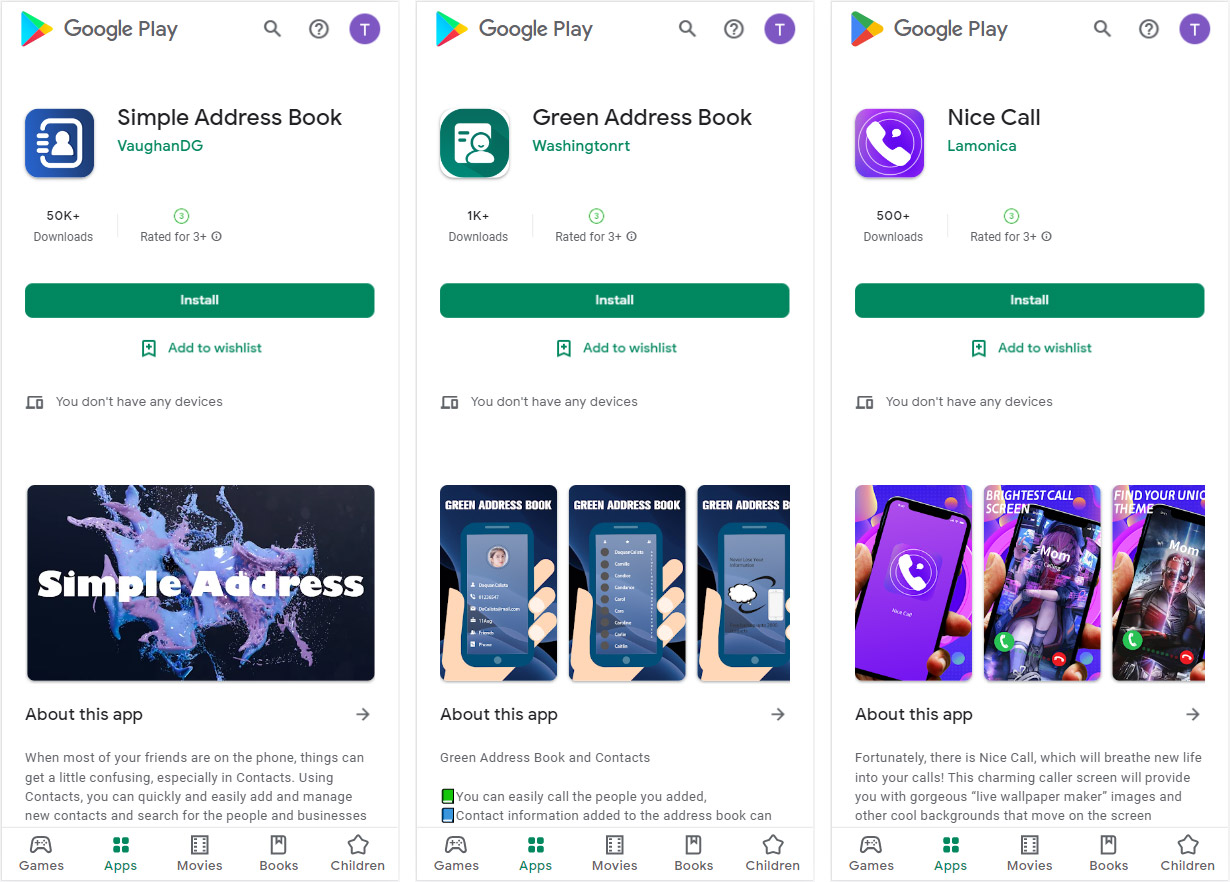

Net als de Jocker-trojans, imiteren de trojans van de Harly-familie legitieme apps. Hoe gaat dit in zijn werk? De oplichters downloaden gewone apps van Google Play, voegen er schadelijke code aan toe en uploaden ze vervolgens onder een andere naam naar Google Play. De apps kunnen nog steeds de functies hebben die in de beschrijving staan, zodat de gebruikers misschien niet eens een bedreiging vermoeden.

De meeste leden van de Jocker-familie zijn multi-staged downloaders – ze ontvangen de payload van de C&C-servers van de scammers. Trojans uit de Harly-familie daarentegen bevatten de hele payload binnen de app zelf en gebruiken verschillende methoden om deze te decoderen en te lanceren.

Hoe de abonnementen-trojan Harly werkt

Laten we als voorbeeld een app nemen met de naam com.binbin.flashlight (md5: 2cc9ab72f12baa8c0876c1bd6f8455e7), een zaklamp-app die meer dan 10.000 downloads heeft gehad van Google Play.

Wanneer de app wordt gestart, wordt een schimmige bibliotheek geladen:

De bibliotheek decodeert het bestand van de app-bronnen.

Interessant is dat de makers van de malware hebben geleerd hoe ze de talen Go en Rust moeten gebruiken, maar voorlopig zijn hun vaardigheden beperkt tot het decoderen en laden van de kwaadaardige SDK.

Net als andere abonnementen-trojans verzamelt Harly informatie over het apparaat van de gebruiker, en in het bijzonder over het mobiele netwerk. De telefoon van de gebruiker schakelt over op een mobiel netwerk en vervolgens vraagt de trojan de C&C-server om de lijst met abonnementen te configureren waarvoor men zich moet aanmelden.

Deze specifieke trojan werkt alleen met Thaise operators, dus controleert hij eerst de MNC’s (mobiele netwerkcodes) – de unieke identificatiecodes van netwerkoperators om er zeker van te zijn dat ze Thais zijn:

Als test-MNC gebruikt hij echter de code van China Telecom: 46011. Deze en andere aanwijzingen wijzen erop dat de ontwikkelaars van de malware zich in China bevinden.

De trojan opent het abonnementsadres in een onzichtbaar venster, en voert door het injecteren van JS-scripts het telefoonnummer van de gebruiker in, tikt op de vereiste knoppen, en voert de bevestigingscode uit een sms’je in. Het resultaat is dat de gebruiker een betaald abonnement krijgt zonder dat überhaupt door te hebben.

Een andere opmerkelijke eigenschap van deze trojan is dat hij zich niet alleen kan aanmelden wanneer het proces wordt beschermd door een sms-code, maar ook wanneer het wordt beschermd door een telefoongesprek: in dat geval belt de trojan naar een specifiek nummer en bevestigt de aanmelding voor het abonnement.

Onze producten detecteren de schadelijke apps die we hier hebben beschreven als Trojan.AndroidOS.Harly en Trojan.AndroidOS.Piom.

Hoe u zich tegen abonnementen-trojans kunt beschermen

De officiële app-winkels bestrijden voortdurend de verspreiding van malware, maar zoals we hebben kunnen zien, zijn ze daar niet altijd succesvol in. Voordat u een app installeert, moet u eerst de gebruikersrecensies lezen en de beoordeling op Google Play controleren. Houd er rekening mee dat reviews en beoordelingen niet altijd betrouwbaar hoeven te zijn. Om er echt alles aan te doen om te voorkomen dat u slachtoffer wordt van dit soort malware, raden we natuurlijk ook aan om een betrouwbare beveiligingsoplossing te installeren.

android

android

Tips

Tips