Cybercriminelen zijn constant op zoek naar nieuwe manieren om bedrijven aan te vallen. In de afgelopen jaren zijn ze steeds meer hun toevlucht gaan zoeken tot business e-mail compromise-aanvallen (BEC) die op de bedrijfscorrespondentie zijn gericht.

Het US Internet Crime Complaint Center (IC3) meldde alleen al 23.775 van zulke incidenten aan de FBI in 2019 — een toename van 3.500 ten opzichte van 2018, plus een toename van de schade van $ 1,2 miljard tot $ 1,7 miljard.

Wat is een BEC-aanval?

Een BEC-aanval wordt gedefinieerd als een gerichte campagne van cybercriminelen die op de volgende manier werkt:

- Er wordt een e-mailuitwisseling begonnen met een werknemer van een bedrijf, of er wordt een bestaande e-mailuitwisseling overgenomen;

- Het vertrouwen van de werknemer wordt gewonnen;

- Er worden acties aangemoedigd die schadelijk zijn voor de belangen van het bedrijf of hun klanten.

Normaal gesproken gaat het hierbij om handelingen zoals het overmaken van geld naar de rekeningen van de criminelen of het versturen van vertrouwelijke bestanden, maar niet altijd. Onze experts ontdekten onlangs bijvoorbeeld een verzoek dat van de CEO van een bedrijf leek te komen, met daarin instructies voor het in sms-berichten versturen van cadeauboncodes naar een bepaald telefoonnummer.

Hoewel BEC-pogingen vaak gebruikmaken van phishing-achtige trucs, is de aanval net iets geavanceerder en wordt er voor een deel gebruik gemaakt van technologische expertise én van social engineering. Bovendien zijn de technieken die worden gebruikt uniek: de berichten bevatten geen schadelijke links of bijlages, maar de aanvallers proberen de mail client om de tuin te leiden, en dus ook de ontvanger, zodat ze geloven dat het om een legitieme e-mail gaat. Het is social engineering dat hierin de hoofdrol speelt.

Er gaat normaal gesproken een zorgvuldig proces van gegevensverzameling van het slachtoffer aan de aanval vooraf, en de aanvaller gebruikt die informatie later om hun vertrouwen te winnen. De correspondentie kan uit slechts twee of drie berichten bestaan of kan zelfs meerdere maanden aanhouden.

Daarnaast is het ook de moeite waard om uit verscheidene fases opgebouwde BEC-aanvallen te benoemen, die meerdere scenario’s en technologieën combineren. Cybercriminelen kunnen bijvoorbeeld eerst de inloggegevens van een normale werknemer stelen met gebruik van phishing, en vervolgens een aanval op een hoger geplaatste werknemer van het bedrijf uitvoeren.

Veelvoorkomende scenario’s van BEC-aanvallen

Er bestaan al vrij veel BEC-aanvalsscenario’s, maar cybercriminelen blijven alsmaar nieuwe verzinnen. Op basis van onze observaties zijn de meeste gevallen terug te voeren op een van de volgende vier varianten:

- Neppe externe partij. De aanvallers doen alsof ze een vertegenwoordiger van een organisatie zijn waar het bedrijf mee samenwerkt. Soms is het een echt bedrijf waar de onderneming dat het slachtoffer is ook echt zaken mee doet. In andere gevallen proberen cybercriminelen om goedgelovige of onoplettende slachtoffers te duperen door een nepbedrijf na te bootsen.

- Instructies van de baas. In dit scenario creëren de cybercriminelen een nepbericht namens een (normaal gesproken hooggeplaatste) manager met gebruik van technische trucs of social engineering.

- Bericht van een advocaat. De scammers schrijven een hooggeplaatste werknemer aan (soms zelfs de CEO) met een dringend bericht, met daarin de eis tot geldbedragen of gevoelige informatie. Vaak imiteren ze hierbij een opdrachtgever, zoals een externe accountant, leverancier of logistiek bedrijf. Maar de meeste situaties waarbij een dringende en vertrouwelijke reactie is vereist zijn van juridische aard, dus de berichten worden gewoonlijk verzonden namens een advocaat of advocatenkantoor.

- E-mailkaping. De indringer verkrijgt toegang tot de e-mail van de werknemer en geeft instructies voor het overmaken van geldbedragen of het versturen van informatie, of start correspondentie met iemand die geautoriseerd is om zulke handelingen te doen. Deze optie is vooral gevaarlijk omdat de aanvaller de berichten in de outbox kan zien, waardoor het makkelijker wordt om de communicatiestijl van de werknemer na te bootsen.

BEC-aanvalstechnieken

BEC-aanvallen ontwikkelen zich ook vanuit een technologisch oogpunt. Terwijl ze in 2013 vooral de e-mailaccount van CEOs of CFOs hackten, doen ze vandaag de dag vooral beroep op het succesvol imiteren van een ander persoon dankzij een combinatie van technische listen, social engineering en onoplettendheid van het slachtoffer. Dit zijn de meest gebruikte technische trucs:

- Vervalsing van e-mailverzender. De scammer vervalst de headers van e-mails. Het resultaat is bijvoorbeeld dat een bericht dat is verzonden van phisher@email.com in de inbox van het slachtoffer afkomstig lijkt te zijn van CEO@yourcompany.com Deze methode kent vele varianten en er kunnen op verschillende manieren verschillende headers worden gewijzigd. Het grootste gevaar van deze aanvalsmethode is dat niet alleen aanvallers de headers van e-mails kunnen manipuleren, maar ook legitieme verzenders kunnen dit om allerlei redenen doen.

- Lookalike-domeinen. De cybercriminelen registreren een domeinnaam die erg op die van het slachtoffer lijkt. Bijvoorbeeld com in plaats van voorbeeld.com. Vervolgens worden er berichten verstuurt vanaf het adres CEO@voorbee1d.com in de hoop dat een onoplettende werknemer het nepdomein niet opmerkt. Het lastige hier is dat de aanvaller ook daadwerkelijk de eigenaar van het domein is, waardoor de informatie over de verzender zo langs alle traditionele beveiligingscontroles komt.

- Mailsploits. Er worden altijd nieuwe kwetsbaarheden ontdekt in e-mail clients. Soms kunnen die worden gebruikt om de client te dwingen een valse naam of verzendadres weer te geven. Gelukkig worden zulke kwetsbaarheden snel opgemerkt door informatiebeveiligingsbedrijven, waardoor er beveiligingsoplossingen worden ontwikkeld om zulk gebruik te tracken en aanvallen te voorkomen.

- E-mailkaping. De aanvallers verkrijgen volledige toegang tot een e-mailaccount waardoor ze berichten kunnen versturen die bijna niet van echte e-mails te onderscheiden zijn. De enige manier om u automatisch tegen dit soort aanvallen te beschermen is door machine learning tools te gebruiken om het auteurschap van de e-mails te verifiëren.

Gevallen die we hebben gezien

We respecteren de geheimhouding van onze klanten, dus wat er nu volgt zijn geen echte berichten maar alleen voorbeelden die veelgebruikte BEC-mogelijkheden illustreren.

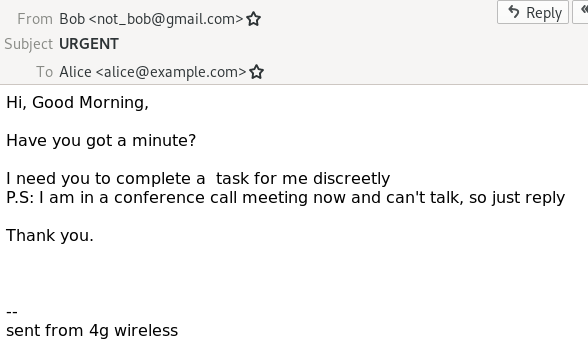

Valse naam

De aanvaller probeert contact te maken met een potentieel slachtoffer door zich als hun baas voor te doen. Om ervoor te zorgen dat de ontvanger geen contact opneemt met de echte hooggeplaatste manager benadrukt de scammer zowel de urgentie van het verzoek als de huidige onbeschikbaarheid van de baas via andere communicatiekanalen:

Als we wat beter kijken, zien we dat de naam van de verzender (Bob) niet overeenkomt met het echte e-mailadres (not_bob@gmail.com). In dit geval vervalste de aanvaller alleen de naam die werd weergegevens als het bericht werd geopend. Dit soort aanval is vooral effectief bij mobiele apparaten, waarbij standaard alleen de naam van de afzender wordt weergegeven, en niet hun adres.

Vals adres

De cybercrimineel zoekt een werknemer in accounting uit die geautoriseerd is om bankgegevens aan te passen, en schrijft:

Hier wordt de header van het bericht gewijzigd zodat de client zowel de naam als het e-mailadres van een echte werknemer weergeeft, maar het e-mailadres waar de antwoorden op die e-mail naartoe gaan is dat van de aanvaller. Hierdoor worden antwoorden op dit bericht naar not_bob@gmail.com verstuurd. Veel clients verbergen het Reply to-veld automatisch, dus dit bericht lijkt zelfs bij een nadere inspectie nog echt te zijn. In theorie kan een aanval met zo’n bericht worden gestopt door op juiste wijze SPF, DKIM en DMARC op de zakelijke mailserver in te stellen.

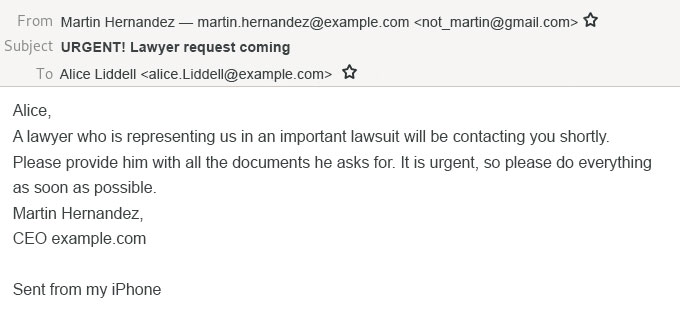

Ghost spoofing

De aanvaller, die doet of hij een manager is, overtuigt de werknemer ervan om mee te werken met een nepadvocaat, die zogezegd spoedig contact op zal nemen:

Hier bevat het veld van de verzender niet alleen de naam maar ook het vervalste e-mailadres. Niet de meest geavanceerde techniek, maar er trappen nog altijd veel mensen in, zeker als het echte adres niet wordt weergegeven op het scherm van de ontvanger (als het bijvoorbeeld simpelweg te lang is).

Lookalike-domein.

Een andere cybercrimineel probeert een e-mailuitwisseling met een werknemer van een bedrijf te starten:

Dit is een voorbeeld van de lookalike-domeinmethode, die we hierboven genoemd hebben. De scammer registreert eerst een domeinnaam die vergelijkbaar is met een vertrouwde naam (in dit geval examp1e.com in plaats van example.com) en hoopt er vervolgens op dat de ontvanger dit niet opmerkt.

Spraakmakende BEC-aanvallen

Een aantal recente nieuwsberichten wezen op BEC-aanvallen die significante schade aanrichtten bij bedrijven in verschillende soorten en maten. Dit zijn een aantal van de interessantste gevallen:

- Een cybercrimineel creëerde een domein dat dat van een Taiwanese elektronicafabrikant nabootste, en gebruikte het vervolgens om gedurende een periode van twee jaar facturen naar grote bedrijven te sturen (inclusief Facebook en Google) waarbij er maar liefst $ 120 miljoen werd buitgemaakt.

- Cybercriminelen die deden alsof ze een bouwbedrijf waren overtuigden de University of South Oregon ervan om bijna $ 2 miljoen over te maken naar neprekeningen.

- Fraudeurs bemoeiden zich met de correspondentie tussen twee voetbalclubs door een domein te registreren dat de naam van één van die clubs bevatte, maar met een verschillende domeinextensie. De twee clubs, Boca Juniors en Paris Saint-Germain, bespraken de transfer van een speler en de bijbehorende commissie. Het gevolg was dat er bijna € 520.000 naar verschillende frauduleuze rekeningen in Mexico ging.

- Toyota’s Europese tak verloor meer dan € 34 miljoen aan cybercriminelen ten gevolge van een valse instructie voor een bankoverschrijving die een werknemer voor echt aanzag.

Hoe u met BEC-aanvallen moet omgaan

Cybercriminelen gebruiken tal van verschillende technische trucs en social engineering-methodes om uw vertrouwen te winnen en te frauderen. Maar door een aantal effectieve maatregelen te nemen kunt u de dreiging van BEC-aanvallen beperken:

- Stel SPF in, gebruik DKIM-handtekeningen en implementeer een DMARC-beleid om uzelf te beschermen tegen valse interne correspondentie. In theorie stellen deze maatregelen ook andere bedrijven in staat om e-mails die namens uw organisatie worden verzonden te verifiëren (ervan uitgaande dat die bedrijven ook dezelfde technologieën hebben geconfigureerd). Deze methode kent vele gebreken (het helpt bijvoorbeeld niet tegen ghost spoofing of lookalike-domeinen), maar hoe meer bedrijven SPF, DKIM en DMARC gebruiken, hoe minder bewegingsvrijheid de cybercriminelen hebben. Het gebruik van deze technologieën draagt bij aan een soort collectieve immuniteit tegen vele soorten schadelijke operaties met e-mailheaders.

- Train werknemers regelmatig op het tegengaan van social engineering. Een combinatie van workshops en simulaties traint werknemers om waakzaam te zijn en BEC-aanvallen te identificeren die via andere lagen van uw verdediging binnensluipen.

- Gebruik beveiligingssystemen met gespecialiseerde anti-BEC-technologie om de vele aanvalsvectoren die in deze post staan beschreven tegen te gaan.

Kaspersky-oplossingen met contentfilters die speciaal in ons lab zijn gecreëerd identificeren al tal van BEC-aanvallen, en onze experts blijven nieuwe technologieën ontwikkelen om u verder tegen de meest geavanceerde scams te beschermen.

BEC

BEC

Tips

Tips