De tekenen van phishing kunnen duidelijk zijn – een discrepantie tussen het adres van de afzender en dat van hun vermeende bedrijf, logische inconsistenties, notificaties die van online diensten afkomstig lijken te zijn – maar het herkennen van een nepmail is niet altijd zo eenvoudig. Een manier om een nepmail overtuigender te laten lijken is door te knoeien met het zichtbare veld met het e-mailadres.

Deze techniek is vrij ongewoon in gevallen van massa-phishing, maar we zien het veel vaker bij gerichte berichten. Als een bericht er echt uitziet, maar u twijfelt aan de echtheid van de afzender, probeer dan wat dieper te graven en controleer de header Ontvangen. In deze post leest u hoe dat kan.

Redenen voor twijfel

Elk vreemd verzoek is een duidelijke rode vlag. Een e-mail waarin u bijvoorbeeld wordt gevraagd om iets te doen dat buiten uw werk valt of om een niet-standaardactie uit te voeren, verdient nader onderzoek, vooral als wordt beweerd dat het belangrijk (persoonlijk verzoek van de CEO!) of dringend (moet binnen twee uur worden betaald!) is. Dat zijn standaard phishing-trucs. U moet ook op uw hoede zijn als u wordt gevraagd om:

- Een link in de e-mail te volgen naar een externe website waar vervolgens om uw inlog- of betaalgegevens wordt verzocht;

- Het downloaden en openen van een bestand (zeker als het om een uitvoerbaar bestand gaat);

- Acties uit te voeren die te maken hebben met geldovermakingen of toegang tot systemen of diensten.

Hoe u e-mailheaders vindt

Helaas is het zichtbare veld Van gemakkelijk te vervalsen. De header Ontvangen moet echter het echte domein van de afzender tonen. U kunt deze header in elke mailclient vinden. We gebruiken hier Microsoft Outlook als voorbeeld, omdat deze client veel gebruikt wordt in de moderne zakenwereld. Het proces zou echter niet radicaal anders moeten zijn in een andere client; als u er zo een gebruikt kunt u de hulpdocumentatie raadplegen of proberen zelf de headers te vinden.

In Microsoft Outlook:

- Open het bericht dat u wilt controleren;

- Op het tabblad Bestand, selecteer Eigenschappen;

- In het venster Eigenschappen dat opent, zoekt u het veld Ontvangen in de sectie internetheaders.

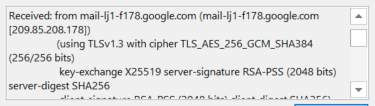

Alvorens de ontvanger te bereiken, kan een e-mail meer dan één tussenliggend knooppunt passeren, zodat u verschillende Ontvangen-velden kunt zien. U kijkt dan naar de laagste, die informatie bevat over de oorspronkelijke afzender. Dat zou er ongeveer zo uit moeten zien:

Ontvangen-header

Hoe u het domein van de Ontvangen-header controleert

De makkelijkste manier om de Ontvangen-header te controleren is met ons Threat Intelligence Portal. Sommige van de functies zijn gratis, waardoor u ze dus kunt gebruiken zonder u te hoeven registreren.

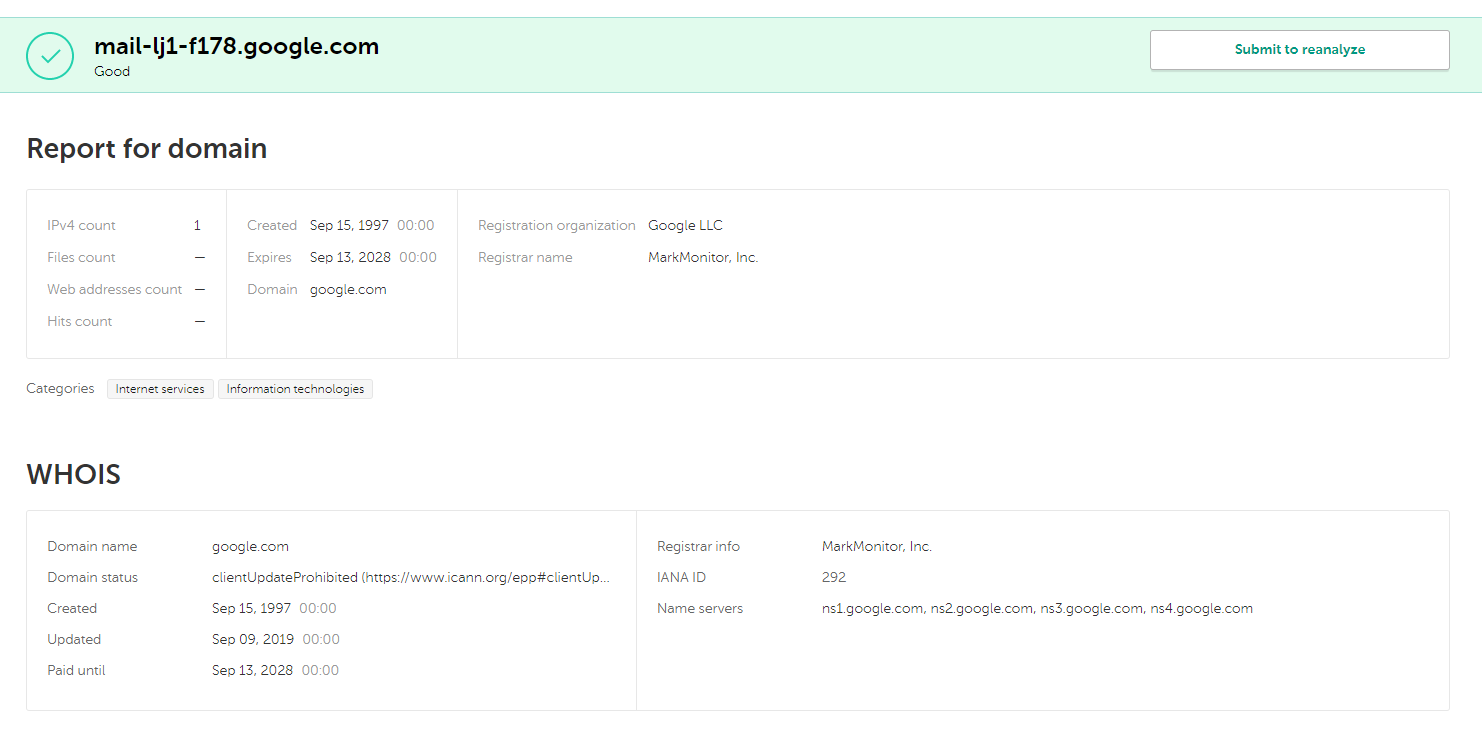

Om het adres te controleren, kopieert u het, gaat u naar Kaspersky's Threat Intelligence Portal, plakt u het in het zoekveld in het tabblad Lookup en klikt u op Look up. Het portaal zal alle beschikbare informatie over het domein, zijn reputatie en WHOIS-gegevens terugsturen. De output zou er ongeveer zo uit moeten zien:

Informatie van Kaspersky’s Threat Intelligence Portal

Op de allereerste regel staat waarschijnlijk een oordeel “Good” of een teken voor “Uncategorized”. Dat betekent alleen dat onze systemen nog niet eerder hebben gezien dat dit domein voor criminele doeleinden is gebruikt. Bij het voorbereiden van een gerichte aanval kunnen aanvallers een nieuw domein registreren of een gecompromitteerd domein met een goede reputatie gebruiken. Controleer zorgvuldig de organisatie waarvoor het domein is geregistreerd om te zien of deze overeenkomt met de organisatie die de afzender zogenaamd vertegenwoordigt. Een werknemer van bijvoorbeeld een partnerbedrijf in Zwitserland zal waarschijnlijk geen e-mail versturen via een onbekend domein dat in Maleisië is geregistreerd.

Het is overigens een goed idee om ons portaal te gebruiken om ook links in de e-mail te controleren, als die dubieus lijken, en om het tabblad File Analysis te gebruiken om eventuele bijlagen bij het bericht te controleren.

Kaspersky’s Threat Intelligence Portal heeft nog veel meer handige functies, maar de meeste zijn alleen beschikbaar voor geregistreerde gebruikers. Voor meer informatie over deze dienst, kunt u terecht op het tabblad About the Portal.

Bescherming tegen phishing en schadelijke e-mails

Hoewel het controleren van verdachte e-mails een goed idee is, is het beter te voorkomen dat phishing-e-mails de eindgebruikers überhaupt bereiken. Daarom raden we altijd aan om anti-phishing-oplossingen te selecteren op de zakelijke mailserver level.

Bovendien zal een oplossing met anti-phishing-bescherming die op werkstations draait doorverwijzingen via phishing-links blokkeren, voor het geval de makers van de e-mail erin slagen de ontvanger voor de gek te houden.

phishing

phishing

Tips

Tips