Een jaar geleden richtte ik me tot cybersecurity-specialisten om ze te informeren over een nieuwe tool die we hadden ontwikkeld. Ons Open Threat Intelligence Portal (OpenTIP) biedt dezelfde analyse-tools voor complexe dreigingen (of simpelweg verdachte bestanden) als de tools die onze GReAT-cyberninjas gebruiken. En nu gebruiken vele anderen die ook, waardoor er elke maand ontelbare bestanden worden getest.

Maar er is het afgelopen jaar een hoop veranderd, en inmiddels moet bijna de hele wereld thuiswerken vanwege het coronavirus, wat het leven van cybersecurity-experts ook een stuk lastiger maakt. Het veilig houden van bedrijfsnetwerken is zo’n honderd keer moeilijker geworden. Terwijl tijd al erg kostbaar was vóór COVID-19, dan is het dat nu al helemaal, en het verzoek dat we het vaakst ontvangen van onze meer geavanceerde gebruikers is simpel en duidelijk: API-toegang en hogere snelheidsbeperkingen.

U vraagt, wij leveren.

De nieuwe versie van OpenTIP biedt gebruikersregistratie aan, en ik raad regelmatige bezoekers ten zeerste aan om zich te registreren; een groot gedeelte van het betaalde Threat Intelligence Portal verschijnt dan namelijk ook.

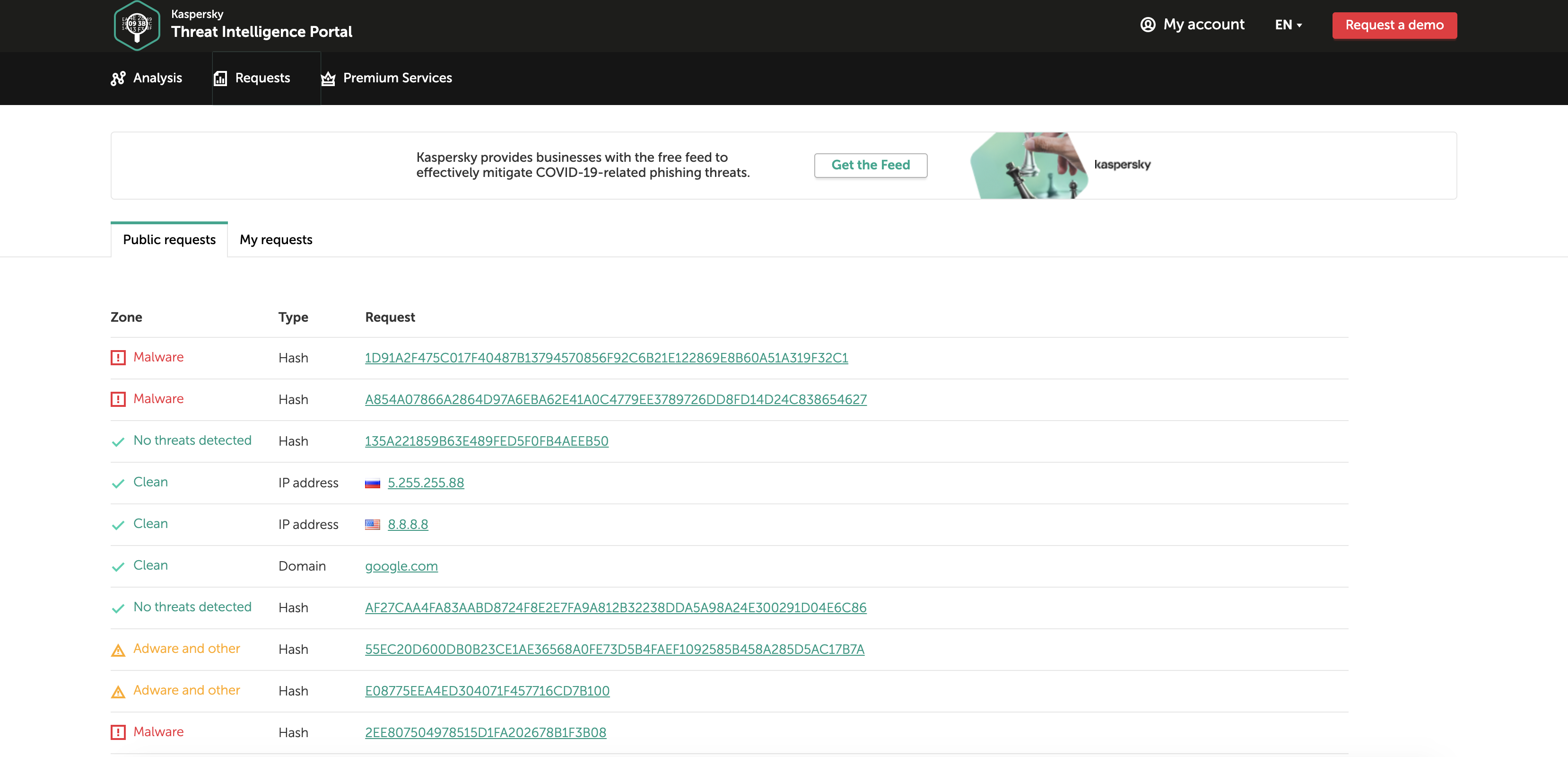

Ten eerste, wist u dat u de API kon gebruiken om objecten voor tests te verzenden? U kunt OpenTIP zoals u dat wilt in uw analyseprocessen integreren. Behalve de onbeperkte hoeveelheden aan bestanden, kunt u ook andere verdachte objecten zoals URL’s, IP’s en hashes testen.

Ten tweede biedt OpenTIP nu meer ruw materiaal voor de analyses van uitvoerbare bestanden, naast het oordeel over welke inhoud verdacht lijkt. En dan bedoel ik niet alleen gegevens over de structuur van PE-bestanden, maar ook tekstreeksen die daaruit geëxtraheerd zijn. Onze fantastische cloud sandbox, wat eigenlijk een betaald product op zichzelf is, is ook beschikbaar. En tenslotte vindt u ook nog een “Private submission”-knop in de instellingen, waardoor er objecten kunnen worden gecontroleerd zonder dat iemand weet dat deze bij OpenTIP zijn ingediend. Vanaf het begin af aan hebben we niet toegestaan dat iemand de bestanden van anderen kan zien, maar nu is het mogelijk om geteste portaal-indicators uit de openbare geschiedenis te houden.

Zelfs zonder u te registreren zijn de verbeteringen aan OpenTIP goed merkbaar.

De web-interface is gebruiksvriendelijker, tijdbesparend en mooi vormgegeven, en de analyseresultaten zijn veel informatiever.

We hebben ook extra gedragsanalysetechnologieën toegepast in de tweede versie van OpenTIP. U krijgt geen simpel oordeel met “geïnfecteerd/schoon” zoals bij traditionele endpoint-bescherming, maar een gedetailleerde analyse van verdachten eigenschappen, op basis waarvan een analist kan besluiten om verder onderzoek te doen of juist niet. Deze indeling van gevaarlijke eigenschappen zal ook beschikbaar zijn voor verdachte URL’s.

Voor degenen die meer willen: de betaalde versie van het Threat Intelligence Portal is veel uitgebreider— deels vanwege de toegang tot gedetailleerde rapporten over gedetecteerde cyberdreigingen van onze topanalisten.

Hoe u zich abonneert

Genoeg abstracte beschrijvingen: waarom stopt u niet met lezen en probeert u het zelf uit? Test simpelweg eens een verdacht bestand met OpenTIP.

Voor degenen die zich nog niet hebben geabonneerd op onze Threat Intelligence-diensten: ik ben ervan overtuigd dat u het portaal essentieel gaat vinden (ja, ik herinner me VirusTotal nog, maar daar had ik het de vorige keer al over). OpenTIP zal vooral essentieel zijn voor degenen die het aanpassen aan hun dagelijkse processen van het analyseren van allerlei soorten cybernarigheid.

dreigingsinformatie

dreigingsinformatie

Tips

Tips