We zijn getuige van een nieuwe schadelijke massamailing-campagne gericht op werknemers van bedrijven, met in de e-mails Agent Tesla-spyware als bijlage. Deze keer besteden de aanvallers bij het opstellen van hun e-mailberichten speciale aandacht aan details – zodat hun berichten echt kunnen worden aangezien voor gewone zakelijke e-mails met bijgevoegde documenten. Hun uiteindelijke doel is de ontvanger ertoe te verleiden het bijgevoegde archief te openen en vervolgens het schadelijke bestand uit te voeren.

Waarom is deze vorm van schadelijke mailing zo bijzonder?

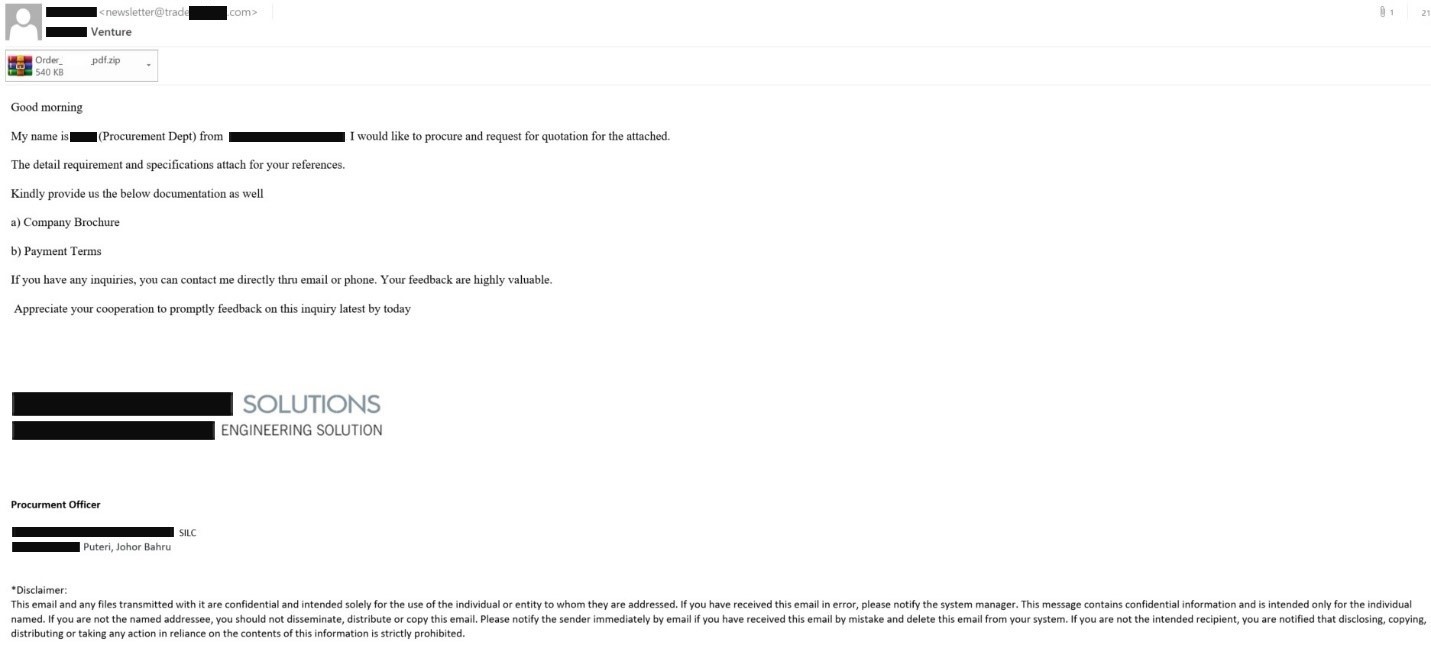

Om te beginnen gebruiken cybercriminelen echte bedrijven als dekmantel: ze voorzien hun e-mails van echte logo’s en legitiem ogende handtekeningen. Hun Engels is verre van perfect, dus doen ze zich voor als inwoners van niet-Engelstalige landen (Bulgarije of Maleisië, bijvoorbeeld), om minder argwaan te wekken.

De aanvallers versturen hun schadelijke archief uit naam van vele bedrijven en veranderen de tekst dienovereenkomstig. Soms vragen ze werknemers van het bedrijf naar de prijzen van bepaalde goederen die vermoedelijk in het bijgevoegde archief zijn opgenomen, andere keren vragen ze simpelweg of er een bepaald vermeld product op voorraad is. En we hebben waarschijnlijk niet alle versies gezien van de tekst die ze gebruiken om hun slachtoffers te lokken. Het idee is om de ontvanger ervan te overtuigen na te gaan in wat voor soort goederen deze zogenaamde klant geïnteresseerd is. De cybercriminelen hebben veel energie gestoken in de voorbereidingsfase, wat niet typisch is voor dergelijke massamailing-campagnes. Voorheen zagen we dergelijke technieken alleen gebruikt worden bij gerichte aanvallen.

Voor de ontvanger is het enige dat de alarmbellen zou kunnen doen rinkelen en wat ze met het blote oog kunnen zien het adres van de afzender. De domeinnaam komt zelden overeen met die van het bedrijf, terwijl de naam van de afzender afwijkt van de naam in de handtekening, wat niet gebruikelijke is voor legitieme bedrijfsadressen. In het bovenstaande voorbeeld wordt de mail verstuurd vanaf het “newsletter@”-adres, wat misschien prima is voor een marketing-mailout, maar zeker niet normaal voor een e-mail met een prijsaanvraag voor een offerte.

Wat is de Agent Tesla-trojan precies?

Agent Tesla, door onze oplossingen geïdentificeerd als Trojan-PSW.MSIL.Agensla, is vrij oude malware, die vertrouwelijke informatie steelt en naar de aanvalsoperators stuurt. Allereerst zoekt het naar referenties die zijn opgeslagen in verschillende programma’s: browsers, e-mailclients, FTP/SCP-clients, databases, tools voor beheer op afstand, VPN-toepassingen en verschillende instant messengers. Agent Tesla kan echter ook klembordgegevens stelen, toetsaanslagen opnemen en screenshots maken.

Agent Tesla verstuurt alle verzamelde informatie vervolgens via e-mail naar de aanvallers. Sommige modificaties van de malware zijn echter in staat om ook via de Telegram-messenger gegevens over te dragen of te uploaden naar een website of FTP-server.

U kunt in deze blogpost op Securelist aanvullende details vinden over deze malware en campagne, evenals de indicators of compromise.

Hoe u zich hiertegen beschermt

Idealiter worden dit soort cyberdreigingen in een vroeg stadium gestopt – wanneer een schadelijke e-mail een mailserver van het bedrijf bereikt. Hoewel het blote oog een bedreiging niet altijd op het eerste gezicht kan herkennen, zijn mailscanners meestal goed in staat dergelijke taken uit te voeren. Daarom is het dus ook een goed idee om de mailserver te beveiligen met een geschikte beveiligingsoplossing.

U moet echter ook nadenken over het verhogen van het cyberbeveiligingsbewustzijn van uw medewerkers, bijvoorbeeld door gebruik te maken van online learning-platforms.

Om ervoor te zorgen dat de door de aanvallers verstuurde malware hoe dan ook niet wordt uitgevoerd, kunt u ook overwegen de computers van uw medewerkers te voorzien van een relevante beveiligingsoplossing.

e-maildreigingen

e-maildreigingen

Tips

Tips