Online winkelen is niet meer weg te denken uit het dagelijkse leven: eten, kleding en andere goederen worden met een paar muisklikken bij ons thuis afgeleverd. Online shopaholics, waarvan er velen zijn, vergeten nog wel eens een pakketje of missen een misschien wel eens een telefoontje van de bezorgdienst. Het is dan ook niet verwonderlijk dat dit soort gevallen worden benut door aanvallers die valse afleveringsberichten als lokaas gebruiken.

Een voorbeeld hiervan zijn cybercriminelen die zich voordoen als de internationale koeriersdienst DHL. In plaats van de gebruikelijke phishing-link is het echter een QR-code in de ontvangen e-mail die de aanzet geeft tot dit soort oplichterij. In deze post bespreken we hoe en waarom dit gebeurt.

“Uw pakketje ligt op het postkantoor”

Een aanval begint met een e-mail, zogenaamd van DHL. Hoewel het adres van de afzender een willekeurige reeks woorden is die geen enkele gelijkenis vertoont met de naam van de koeriersdienst, is de inhoud van het bericht vrij overtuigend: we zien er het bedrijfslogo, het ordernummer (zij het vals), en de veronderstelde datum van ontvangst van een pakket.

In het bericht zelf (in dit geval in het Spaans) staat dat een bestelling op een plaatselijk postkantoor is aangekomen, maar dat de koerier niet in staat was de bestelling persoonlijk af te leveren. Gewoonlijk gaat bericht vergezeld van een link om “het probleem op te lossen”, maar deze keer is zien we in plaats daarvan een QR-code.

E-mail met QR-code die zogenaamd van DHL afkomstig is Voor de veiligheid hebben we de QR-code in de schermafbeelding vervangen door een onschadelijke QR-code

Een QR-code is een heel veelzijdig ding Hij kan bijvoorbeeld worden gebruikt om verbinding te maken met wifinetwerken, om te betalen voor een aankoop of om te bevestigen dat u een kaartje hebt gekocht voor een concert of film. Maar ze worden waarschijnlijk nog het vaakst gebruikt om offline links mee te verspreiden: het scannen van een zwart-wit vierkantje dat op productverpakkingen, reclameposters, visitekaartjes, of elders kan staan, is een snelle route naar de relevante website.

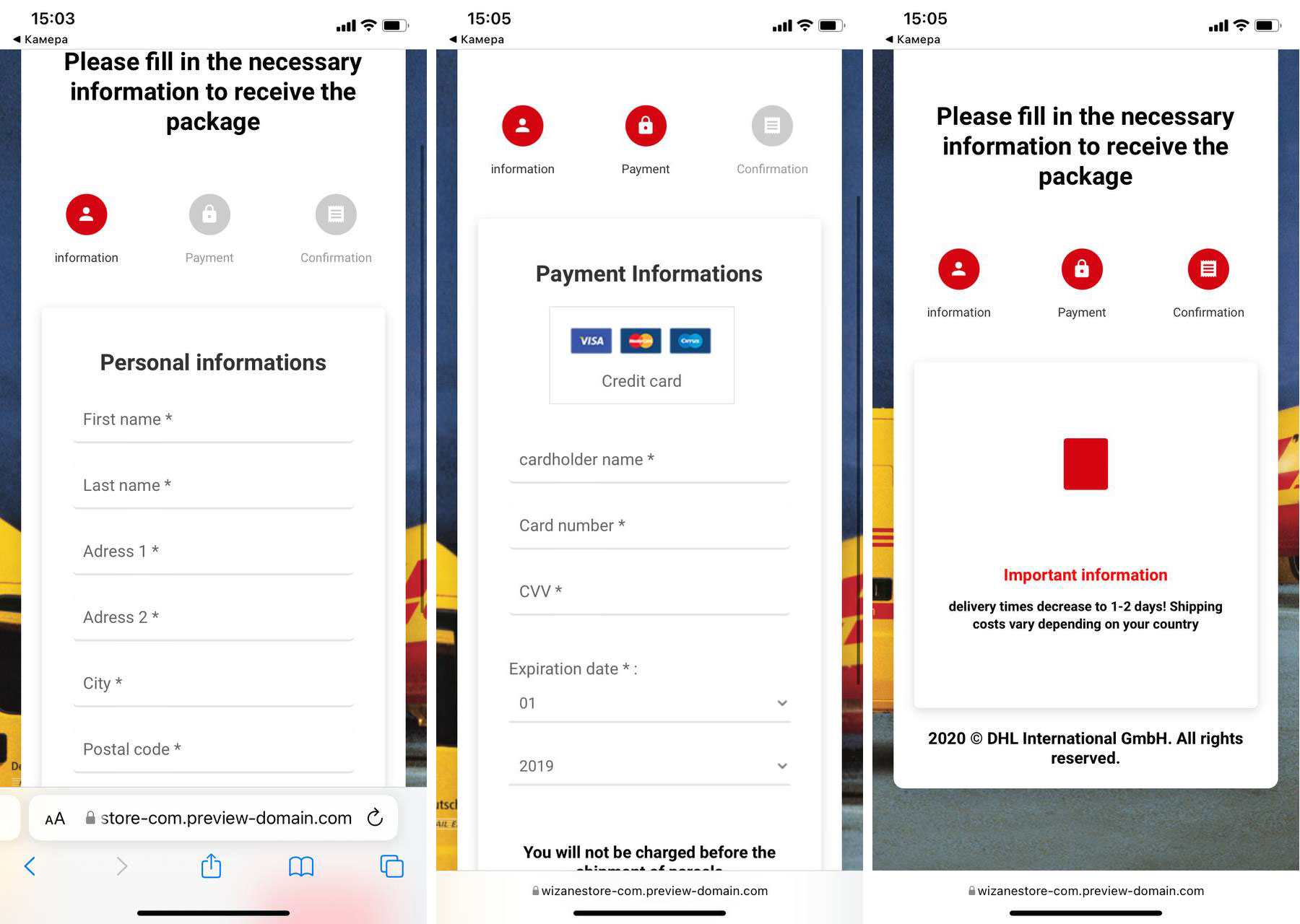

In dit geval dachten de aanvallers natuurlijk niet aan het gemak van de gebruiker. Het idee lijkt te zijn dat als het slachtoffer de e-mail aanvankelijk op een computer opent, hij/zij de QR-code nog met een smartphone moet lezen, wat betekent dat de schadelijke site wordt geopend op het kleine scherm van een mobiel, waar tekenen van phishing moeilijker te herkennen zijn. Door de beperkte ruimte in mobiele browsers zijn URL’s niet volledig zichtbaar. En in Safari is de adresbalk onlangs verplaatst naar de onderkant van het scherm, waar veel gebruikers niet eens kijken. Dit is natuurlijk ideaal voor de cybercriminelen, want de URL van hun nepsite lijkt in niets op de officiële site: het woord DHL komt er niet eens in voor.

De tekst op de website is ook klein, waardoor eventuele ontwerpfouten minder opvallen. Maar het zijn er sowieso al niet veel: de pagina verwelkomt gebruikers met de kenmerkende gele en rode kleuren, de bedrijfsnaam staat eronder, en de tekst is zo goed als foutloos op een paar kleine letters aan het begin van zinnen na.

Het slachtoffer wordt meegedeeld dat het pakket binnen 1-2 dagen zal aankomen. Om het te ontvangen wordt er gevraagd om een voornaam, achternaam en een adres met postcode in te voeren. De besteldienst vraagt normaal gesproken inderdaad om dergelijke informatie, dus dit is nog niets verdachts.

Maar het verzamelen van gegevens is nog niet klaar. Op de volgende pagina wordt het slachtoffer om meer gevoelige informatie gevraagd: bankkaartgegevens, inclusief de CVV-code op de achterkant – zogenaamd om te betalen voor de levering. De aanvallers specificeren geen bedrag, maar vermelden alleen dat de kosten afhankelijk zijn van de regio, en geven de verzekering dat het geld pas zal worden afgeschreven als het pakket is aangekomen. In werkelijkheid eist de echte DHL dat de levering vooraf wordt betaald, wanneer de bestelling wordt geplaatst. Als een klant inderdaad de koerier misloopt, wordt er gratis een nieuwe leveringspoging ondernomen.

Wat doen de criminelen met uw betaalgegevens?

Het is onwaarschijnlijk dat de criminelen de creditcard van het slachtoffer direct zullen belasten, zodat diegene de afboekingen niet direct kan linken aan de valse “DHL”-e-mail. De kans is groter dat zij de betalingsgegevens op het dark web verkopen, en het zal de koper daar zijn die later het geld overhevelt – wanneer het slachtoffer het niet-bestaande pakket misschien al wel weer vergeten is.

Hoe beschermt u zichzelf?

Alle gebruikelijke regels voor de bescherming tegen cyberfraude zijn in dit geval van toepassing:

- Controleer bij ontvangst van een e-mail die beweert van een bekende dienst afkomstig te zijn altijd het e-mailadres van de afzender. Staat de echte naam van het bedrijf niet achter de @? Dan is het hoogstwaarschijnlijk een scam. Voor andere waarschuwingstekens kunt u onze aparte post hierover lezen.

- Als u een pakket verwacht, noteer dan altijd de trackingcode en controleer zelf de status op de officiële website door deze te openen vanuit uw Favorieten of door de URL handmatig in een zoekmachine in te voeren.

- Gebruik voor de zekerheid onze Kaspersky QR Scanner bij het scannen van QR-codes (beschikbaar voor zowel Android als iOS). Deze app vertelt u meteen of de code naar een gevaarlijke website verwijst.

- Rust alle apparaten uit met een betrouwbaar antivirussysteem met anti-phishing- en anti-fraudebescherming, waardoor u bij gevaar altijd gewaarschuwd wordt.

scam

scam

Tips

Tips