Kaspersky onderzoekt Transparent Tribe: productieve spionagecampagne gericht op militairen en overheidspersoneel

Utrecht, 20 augustus 2020 – In januari 2019 startte Kaspersky een onderzoek naar een lopende campagne van een groep die bekend staat als Transparent Tribe om de CrimsonRemote Access Trojan(RAT) te verspreiden. De aanvallen begonnen met het versturen van kwaadaardige Microsoft Office documenten naar de slachtoffers door middel van spear-phishing e-mails. In slechts een jaar tijd hebben onderzoekers meer dan 1000 doelwitten in bijna 30 landen gevonden. Het onderzoek bracht ook nieuwe, voorheen onbekende componenten van de Crimson RAT aan het licht, wat aangeeft dat deze nog steeds in ontwikkeling is. Dit is een van de bevindingen uit het eerste deel van het onderzoek, gepubliceerd door Kaspersky.

Transparent Tribe (ook bekend als PROJECTM en MYTHIC LEOPARD) is een zeer productieve groep die in de cybersecurityindustrie bekend staat om zijn massale spionagecampagnes. Haar activiteit kan worden getraceerd tot 2013 en Kaspersky heeft een oogje op de groep sinds 2016.

Zijn favoriete methode van besmetting is kwaadaardige documenten met een ingesloten macro. De belangrijkste malware is een aangepaste .NET RAT - algemeen bekend als Crimson RAT. Deze tool is samengesteld uit verschillende componenten, waardoor de aanvaller meerdere activiteiten kan uitvoeren op geïnfecteerde machines - van het beheren van externe bestandssystemen en het vastleggen van schermafbeeldingen tot het uitvoeren van audiobewaking met behulp van microfoonapparaten, het opnemen van videostromen van webcams en het stelen van bestanden van verwijderbare media.

Terwijl de tactieken en technieken van de groep door de jaren heen consistent zijn gebleven, heeft Kaspersky's onderzoek aangetoond dat de groep voortdurend nieuwe programma's heeft gecreëerd voor specifieke campagnes. Tijdens de verkenning van de activiteiten van de groep in het afgelopen jaar hebben Kaspersky onderzoekers een .NET-bestand gespot dat door de producten van het bedrijf werd ontdekt als Crimson RAT. Een dieper onderzoek heeft echter aangetoond dat het iets anders was - een nieuwe server-side Crimson RAT-component die door de aanvallers werd gebruikt om geïnfecteerde machines te beheren. Het is in twee versies gecompileerd in 2017, 2018 en 2019, wat aangeeft dat deze software nog steeds in ontwikkeling is en dat de APT-groep werkt aan manieren om het te verbeteren.

Met de bijgewerkte lijst van componenten die door Transparent Tribe worden gebruikt, kon Kaspersky de evolutie van de groep observeren en de manier waarop zij haar activiteiten heeft opgevoerd, massale infectiecampagnes heeft gestart, nieuwe instrumenten heeft ontwikkeld en haar aandacht voor Afghanistan heeft vergroot.

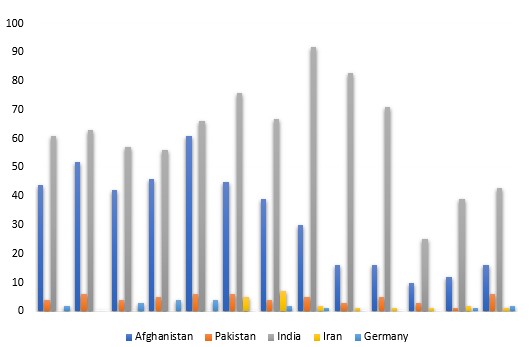

Over het geheel genomen hebben de Kaspersky-onderzoekers, rekening houdend met alle componenten die tussen juni 2019 en juni 2020 zijn gedetecteerd, 1.093 doelstellingen in 27 landen gevonden. De meest getroffen landen zijn Afghanistan, Pakistan, India, Iran en Duitsland.

Top 5 targeted countries from June 2019 to June 2020, distinct users

"Ons onderzoek geeft aan dat Transparent Tribe nog steeds veel activiteiten ontplooit tegen meerdere doelwitten. Gedurende de laatste 12 maanden hebben we een zeer brede campagne tegen militaire en diplomatieke doelen waargenomen, waarbij we gebruik hebben gemaakt van een grote infrastructuur ter ondersteuning van haar operaties en voortdurende verbeteringen in haar arsenaal. De groep blijft investeren in zijn belangrijkste RAT, Crimson, om inlichtingenactiviteiten uit te voeren en gevoelige doelwitten te bespioneren. We verwachten geen vertraging van deze groep in de nabije toekomst en we zullen de activiteiten van de groep blijven volgen,” zegt Giampaolo Dedola, security expert bij Kaspersky.

Gedetailleerde informatie over compromisindicatoren met betrekking tot deze groep, inclusief bestandshashes en C2-servers, kan worden geraadpleegd op Kaspersky Threat Intelligence Portal.

Om veilig te blijven voor de dreiging raadt Kaspersky aan de volgende veiligheidsmaatregelen te nemen:

- Geef het SOC-team toegang tot de nieuwste bedreigingsinformatie (TI). Het Kaspersky Threat Intelligence Portal is een enkel toegangspunt voor de TI van het bedrijf en biedt data en inzichten over cyberaanvallen die Kaspersky gedurende meer dan 20 jaar heeft verzameld.

- Voor detectie op eindpuntniveau, onderzoek en tijdige sanering van incidenten, implementeer je EDR-oplossingen zoals Kaspersky Endpoint Detection and Response.

- Naast het aannemen van essentiële eindpuntbescherming, moet een corporate-grade beveiligingsoplossing worden geïmplementeerd die geavanceerde bedreigingen op netwerkniveau in een vroeg stadium detecteert, zoals Kaspersky Anti Targeted Attack Platform.

- Geef je personeel een basistraining cybersecurity, want veel gerichte aanvallen beginnen met phishing of andere social engineering technieken. Voer een gesimuleerde phishingaanval uit om ervoor te zorgen dat ze weten hoe ze phishing-e-mails moeten onderscheiden.

Zie voor meer informatie het volledige verslag op Securelist.