Sandbox

Over de sandbox-technologie

Een sandbox is een malwaredetectiesysteem waarbij een verdacht object wordt uitgevoerd in een virtuele machine (VM) met een volledig functioneel besturingssysteem. De schadelijke activiteit van het object wordt gedetecteerd door het gedrag te analyseren. Als het object schadelijke acties uitvoert in een VM, dan detecteert de sandbox dit als malware. VM's zijn geïsoleerd van de werkelijke infrastructuur van het bedrijf.

Sandboxes analyseren het gedrag van een object terwijl het wordt uitgevoerd, waardoor sandboxes effectief zijn tegen malware die bij statische analyse niet wordt opgemerkt. Daarnaast is een sandbox veiliger dan andere ontwerpen met gedragsanalyse omdat hierbij niet het risico bestaat dat een verdacht object wordt uitgevoerd in de werkelijke infrastructuur van het bedrijf.

Kaspersky Sandbox

We hebben enkele jaren geleden onze eigen sandbox ontwikkeld. In onze infrastructuur is het een van de tools voor malware-analyse, onderzoek en het maken van anti-virusdatabases. Kaspersky Anti-Targeted Attack Platformen Kaspersky Threat Intelligence Platform zijn ook uitgerust met een sandbox. Hiermee kunnen de bestanden en URL's worden beoordeeld als kwaadaardig of goedaardig en wordt informatie gegeven over hun activiteit die nuttig is voor het maken van detectieregels en algoritmen.

Kenmerken van een sandbox

- De sandbox is gebaseerd op hardwarevirtualisatie, waardoor deze snel en stabiel is.

- VM's zijn beschikbaar voor:

- Windows (alle pc-versies, vanaf Windows XP, alle serverversies vanaf Windows Server 2003),

- Android (x86, architectuur met ARM-processor).

- De sandbox controleert de interactie van het onderzochte proces met het besturingssysteem. Bij verdachte gevallen zoekt de sandbox dieper.

- De sandbox biedt exploitdetectie vanaf de vroege fasen. Het detecteert typisch exploit-gedrag zoals gebruik van de ROP-keten, heap spraying, stack pivoting, wijzigingen aan beveiligingstokens, verdachte wijzigingen aan geheugenbeveiliging en meer. De sandbox kan zelfs geavanceerde exploits detecteren in doelgerichte aanvallen.

Objecttypen die kunnen worden uitgevoerd

- Windows: alle bestanden, bijvoorbeeld: *.exe, *.dll, .NET-objecten, MS Office-bestanden, PDF.

- Android: APK (DEX).

- URL's: de sandbox gaat naar een URL en detecteert de volgende gebeurtenissen: downloads, uitvoering van JavaScript of Adobe Flash en andere.

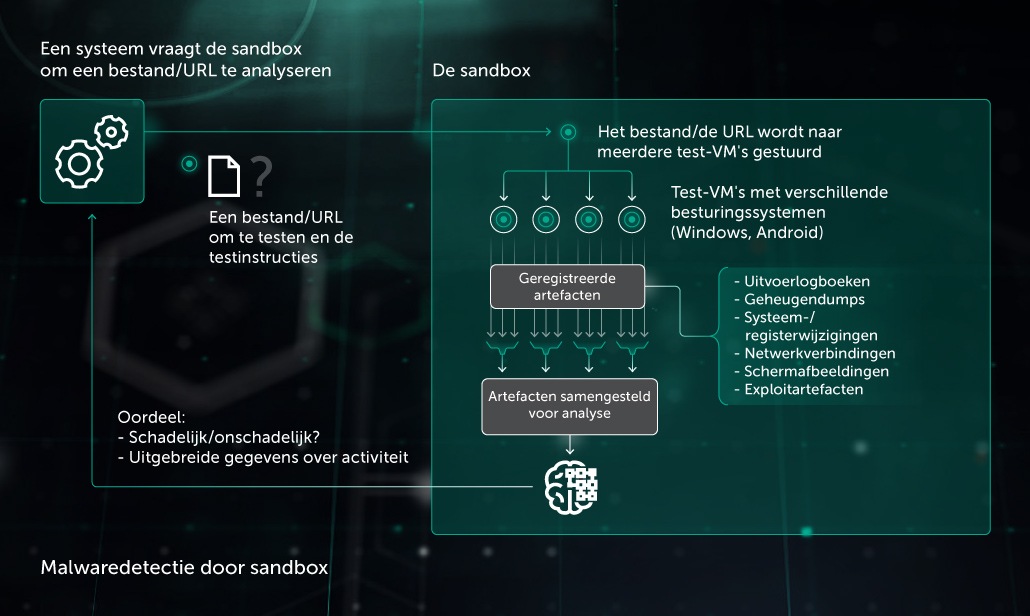

Workflow van malwaredetectie

- De sandbox ontvangt van een component van een andere beveiligingsoplossing het verzoek om een object te scannen (een bestand of URL) met instructies: het besturingssysteem en de configuratie voor het uitvoeren van het object, de uitvoeringsparameters van het object, andere applicaties van derden die zijn geïnstalleerd in de VM, de limiet van de testtijd enz.

- Het geteste object wordt uitgevoerd.

- De sandbox verzamelt artefacten tijdens het hele tijdvak. Als het object interactie heeft met andere processen of URL's met een bekende reputatie, dan legt de sandbox dit vast.

- De sandbox analyseert artefacten en levert het oordeel aan het systeem dat het verzoek heeft gedaan: malware of goedaardig. De sandbox voegt de gegevens van het object toe aan het oordeel (ID, kenmerken, logboeken, gedragsdetails) en deze kunnen helpen bij een verdere analyse zonder dat er een nieuw verzoek aan de sandbox nodig is.

Artefacten verzameld door de sandbox

- Uitvoeringslogboeken van applicatie (aanroepen van API-functies met hun parameters, uitvoeringsgebeurtenissen)

- Geheugendumps

- Dumps van geladen modules

- Wijzigingen in bestandssysteem, register

- Netwerkverkeer (PCAP-bestanden)

- Screenshots (voor eenvoudigere audit en handmatige analyse, indien nodig)

- Artefacten van exploit-activiteit

Omzeiling voorkomen

Moderne malware probeert vaak een sandbox te detecteren en omzeilen. Zodra de malware weet dat het in een sandbox wordt uitgevoerd, slaat het mogelijk schadelijke activiteiten over, wist zichzelf van de schijf, beëindigt zichzelf of gebruikt een andere omzeilingstechniek.

Bij een eenvoudigere bewaking in een hardware-sandbox (bijvoorbeeld API-functies koppelen) zouden sporen achterblijven die aangeven dat een verdacht proces wordt gezien. Daarom hebben we andere niet-intrusieve bewakingstechnieken geïmplementeerd waarbij geen zichtbare sporen achterblijven op het gescande object. De sandbox controleert de CPU en het RAM, maar wijzigt de procesactiviteit, het geheugen, de systeembibliotheken op de schijf en in het geheugen niet, zodat er geen bewakingssporen achterblijven.

We houden ook opkomende nieuwe omzeilingstechnieken bij en passen onze sandbox aan om deze te bestrijden, bijvoorbeeld:

Omzeiling A: de sandbox-omgeving is meestal van een bekend sandbox-merk. De malware herkent dit en omzeilt detectie.

Omzeiling A bestrijden: Onze sandbox maakt een willekeurige VM-omgeving voordat VM wordt gestart.

Omzeiling B: De malware kan de sandbox-omgeving detecteren via een gebrek aan gebruikersactiviteit. Bepaalde malware wordt pas uitgevoerd nadat de gebruiker een wachtwoord uit een e-mail heeft ingevoerd, een wizard heeft doorlopen of andere ‘menselijke’ dingen heeft gedaan. Veel sandboxes simuleren dit niet en daardoor wordt de malware niet actief.

Omzeiling B bestrijden: Onze sandbox simuleert gebruikersacties: muisbewegingen, door documenten scrollen die worden geopend. Onze sandbox doet ook veel dingen die gebruikers doen om malware te activeren.

Aanvallen die zijn ontdekt met Kaspersky Sandbox

Voorbeelden van nieuwe golven doelgerichte aanvallen die in 2016-2017 zijn ontdekt met sandboxes van Kaspersky-infrastructuurproducten: Sofacy (okt 2017), Zero.T (okt, nov 2016, apr 2017), Enfal (sep, okt, nov 2016), Freakyshelly (okt 2016), NetTraveller (aug 2016), CobaltGoblin (aug 2016), Microcin (jun 2016) en anderen.

Gerelateerde producten

Kaspersky Anti Targeted Attack Platform

Cybersecurity Services

Article

Article

Article

Article“A simple example of a complex cyberattack” captured by Sandbox

Article

Article

Article

ArticleVulnerable driver: lesson almost learned. How not to use a driver to execute code with kernel privileges.

Article

Article

Article

ArticleA Modern Hypervisor as a Basis for a Sandbox