Stuxnet is synoniem geworden voor cyberaanvallen en cyberwarfare. Tot op de dag van vandaag blijven er vragen bestaan over wie Stuxnet heeft gemaakt, hoe Stuxnet werkte en waarom Stuxnet belangrijk is voor cyberbeveiliging. Lees verder voor antwoorden op deze vragen en meer.

Wat is Stuxnet?

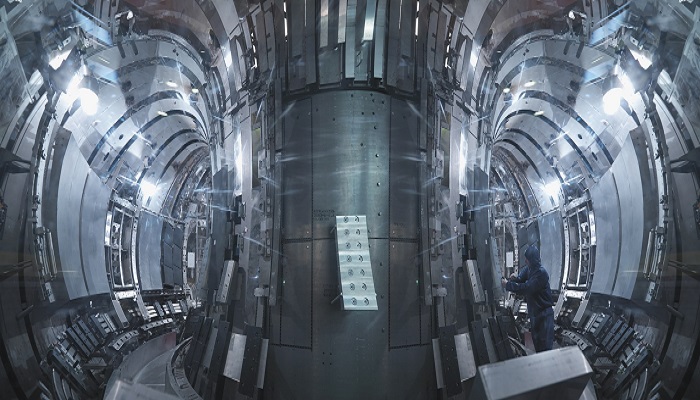

Stuxnet is een zeer geavanceerde computerworm die in 2010 algemeen bekend werd. Het gebruikte voorheen onbekende zero-day-kwetsbaarheden in Windows om doelsystemen te infecteren en zich naar andere systemen te verspreiden. Stuxnet was voornamelijk gericht op de centrifuges van de uraniumverrijkingsinstallaties van Iran, met de bedoeling om het toen opkomende nucleaire programma van Iran heimelijk te laten ontsporen. Stuxnet is in de loop van de tijd echter aangepast zodat het zich ook op andere infrastructuur kon richten, zoals gasleidingen, energiecentrales en waterzuiveringsinstallaties.

Hoewel Stuxnet in 2010 wereldwijd de krantenkoppen haalde, wordt aangenomen dat de ontwikkeling ervan in 2005 begon. Het wordt beschouwd als 's werelds eerste cyberwapen en kreeg daarom veel media-aandacht. Naar verluidt heeft de worm bijna een vijfde van de Iraanse nucleaire centrifuges vernietigd, meer dan 200.000 computers geïnfecteerd en 1.000 machines fysiek beschadigd.

Hoe werkte Stuxnet?

Stuxnet is zeer complexe malware die zorgvuldig is ontworpen om alleen specifieke doelen te treffen en minimale schade aan andere apparaten te veroorzaken.

In het begin van de jaren 2000 werd algemeen aangenomen dat Iran kernwapens ontwikkelde in zijn uraniumverrijkingsinstallatie in Natanz. De nucleaire installaties van Iran waren voorzien van air-gaps, wat betekent dat ze opzettelijk niet verbonden waren met andere netwerken of het internet. (De term 'air gap' verwijst naar de fysieke ruimte tussen de fysieke activa van een organisatie en de buitenwereld.) Vermoedelijk werd Stuxnet verzonden via USB-sticks die door agenten in deze nucleaire faciliteiten werden gedragen.

Stuxnet doorzocht elke geïnfecteerde pc op tekenen van Siemens Step 7-software, die industriële computers als programmeerbare logische controllers (PLC's) gebruiken om elektromagnetische apparatuur te automatiseren en te bewaken. Zodra Stuxnet deze software had gevonden, begon het de code bij te werken om destructieve instructies te versturen naar de elektromagnetische apparatuur die door de pc wordt bestuurd. Tegelijkertijd stuurde Stuxnet valse feedback naar de hoofdcontroller - wat betekende dat iedereen die de apparatuur in de gaten hield niet zou beseffen dat er iets aan de hand was totdat de apparatuur zichzelf begon te vernietigen.

In wezen: Stuxnet manipuleerde de kleppen die uraniumgas in centrifuges in de reactoren van Natanz pompten. Het versnelde het gasvolume en overbelast de draaiende centrifuges, waardoor ze oververhit raakten en zichzelf vernietigden. Maar voor de Iraanse wetenschappers die naar de computerschermen keken, leek alles normaal.

Stuxnet was zeer geavanceerd: het gebruikte vier afzonderlijke zero-day-aanvallen om systemen te infiltreren en was alleen ontworpen om schade toe te brengen aan de industriële besturingssystemen van Siemens. Stuxnet bestond uit drie delen:

- Een worm die het meeste werk heeft gedaan

- Een koppelingsbestand dat de automatische uitvoering van gepropageerde wormkopieën maakt

- Een rootkit die bestanden verborg voor detectie

Stuxnet kwam in 2010 aan het licht nadat inspecteurs van de nucleaire installaties van Iran hun verbazing uitten over de snelheid waarmee centrifuges het begaven. Nader onderzoek door beveiligingsexperts wees uit dat krachtige kwaadaardige software de oorzaak was. (Een van de beveiligingsexperts was Sergey Ulasen, die vervolgens voor Kaspersky ging werken.) Stuxnet was moeilijk te detecteren omdat het een volledig nieuwe malware was zonder bekende handtekeningen die meerdere zero-day-kwetsbaarheden uitbuit.

Het was niet de bedoeling dat Stuxnet zich buiten de nucleaire installaties van Iran zou verspreiden. De malware kwam echter terecht op computers met een internetverbinding en begon zich te verspreiden vanwege het uiterst geavanceerde en agressieve karakter ervan. Het veroorzaakte echter weinig schade aan geïnfecteerde externe computers, omdat Stuxnet specifiek is ontworpen om alleen bepaalde doelen te beschadigen. De impact van Stuxnet was vooral voelbaar in Iran.

Wie heeft Stuxnet gemaakt?

Hoewel niemand officieel de verantwoordelijkheid voor Stuxnet heeft opgeëist, wordt algemeen aangenomen dat het een gezamenlijke creatie was van de inlichtingendiensten van de VS en Israël. Naar verluidt had het geheime programma voor de ontwikkeling van de worm de codenaam 'Olympische Spelen', dat begon onder president George W. Bush en vervolgens werd voortgezet onder president Obama. Het doel van het programma was om het opkomende nucleaire programma van Iran te laten ontsporen of op zijn minst te vertragen.

Aanvankelijk plaatsten agenten de Stuxnet-malware bij vier ingenieursbureaus die banden hadden met Natanz - een belangrijke locatie in Iran voor zijn nucleaire programma - en vertrouwden ze op onzorgvuldig gebruik van USB-sticks om de aanval binnen de faciliteit te transporteren.

Waarom is Stuxnet zo beroemd?

Stuxnet wekte veel media-aandacht en was het onderwerp van documentaires en boeken. Tot op de dag van vandaag is het een van de meest geavanceerde malware-aanvallen in de geschiedenis. Stuxnet was om een aantal redenen belangrijk:

- Het was 's werelds eerste digitale wapen. In plaats van alleen gerichte computers te kapen of informatie ervan te stelen, ontsnapte Stuxnet aan het digitale rijk om fysieke vernietiging aan te richten op apparatuur die door de computers werd gecontroleerd. Het schiep een precedent dat het mogelijk was de infrastructuur van een ander land aan te vallen via malware.

- Het is gemaakt op het niveau van een land en hoewel Stuxnet niet de eerste cyberoorlogsaanval in de geschiedenis was, werd het destijds als de meest geavanceerde beschouwd.

- Het was zeer effectief: Stuxnet zou naar verluidt bijna een vijfde van de nucleaire centrifuges van Iran hebben verwoest. De worm was gericht op industriële controlesystemen en infecteerde meer dan 200.000 computers en zorgde ervoor dat 1.000 machines fysiek achteruit gingen.

- Het gebruikte vier verschillende zero-day-kwetsbaarheden om zich te verspreiden, wat in 2010 zeer ongebruikelijk was en vandaag de dag nog steeds ongebruikelijk is. Een van die exploits was er een die zo gevaarlijk was dat je gewoon een pictogram op het scherm moest zien - er was geen interactie nodig.

- Stuxnet benadrukte het feit dat air-gapped netwerken kunnen worden gehackt, in dit geval via geïnfecteerde USB-drives. Toen Stuxnet eenmaal op een systeem zat, verspreidde het zich snel en zocht het computers met controle over Siemens-software en PLC's.

Is Stuxnet een virus?

Stuxnet wordt vaak een virus genoemd, maar in feite is het een computerworm. Hoewel virussen en wormen beide soorten malware zijn, zijn wormen geavanceerder omdat ze geen menselijke tussenkomst nodig hebben om te worden geactiveerd. In plaats daarvan kunnen ze zichzelf verspreiden zodra ze een systeem zijn binnengedrongen.

Naast het verwijderen van gegevens kan een computerworm netwerken overbelasten, bandbreedte verbruiken, een achterdeur openen, ruimte op de harde schijf verminderen en andere gevaarlijke malware zoals rootkits, spyware en ransomware verspreiden.

In ons artikel lees je hier meer over het verschil tussen virussen en wormen .

De erfenis van Stuxnet

Vanwege zijn bekendheid is Stuxnet het publieke bewustzijn binnengedrongen. Alex Gibney, een voor een Oscar genomineerde documentairemaker, regisseerde Zero Days , een documentaire uit 2016 die het verhaal van Stuxnet vertelde en de impact ervan op de betrekkingen van Iran met het Westen onderzocht. Kim Zetter, een bekroonde journalist, schreef een boek genaamd Countdown to Zero Day , waarin de ontdekking en de nasleep van Stuxnet gedetailleerd wordt beschreven. Andere boeken en films zijn ook uitgebracht.

De makers van Stuxnet hebben naar verluidt geprogrammeerd dat het in juni 2012 verloopt en in ieder geval hebben Siemens oplossingen voor zijn PLC-software uitgegeven. De erfenis van Stuxnet ging echter door in de vorm van andere malware-aanvallen op basis van de originele code. Opvolgers van Stuxnet waren onder meer:

Duqu (2011)

Duqu is ontworpen om toetsaanslagen te registreren en gegevens van industriële faciliteiten te delven, vermoedelijk om een latere aanval te lanceren.

Vlam (2012)

Flame was geavanceerde spyware die onder meer Skype gesprekken registreerde, toetsaanslagen registreerde en schermafbeeldingen verzamelde. Net als Stuxnet reisde Flame via een USB-stick. Het was gericht op overheids- en onderwijsorganisaties en sommige particulieren, voornamelijk in Iran en andere landen in het Midden-Oosten.

Havex (2013)

Het doel van Havex was om informatie te verzamelen van onder meer energie-, luchtvaart-, defensie- en farmaceutische bedrijven. Havex-malware was voornamelijk gericht op organisaties in de VS, Europa en Canada.

Industrieel (2016)

Deze gerichte elektriciteitscentrales. Naar verluidt veroorzaakte hij in december 2016 een stroomstoring in Oekraïne.

Triton (2017)

Dit was gericht op de veiligheidssystemen van een petrochemische fabriek in het Midden-Oosten, wat aanleiding gaf tot bezorgdheid over de bedoeling van de maker van de malware om werknemers lichamelijk letsel toe te brengen.

Meest recente (2018)

Een niet nader genoemd virus met kenmerken van Stuxnet trof naar verluidt niet-gespecificeerde netwerkinfrastructuur in Iran in oktober 2018.

Tegenwoordig worden cybermiddelen op grote schaal gebruikt voor het verzamelen van inlichtingen, sabotage en informatieoperaties door vele staten en niet-statelijke actoren, voor criminele activiteiten, strategische doeleinden of beide. Gewone computergebruikers hoeven zich echter geen zorgen te maken over op Stuxnet gebaseerde malware-aanvallen, aangezien ze voornamelijk zijn gericht op grote industrieën of infrastructuur zoals energiecentrales of defensie.

Cyberbeveiliging voor industriële netwerken

In de echte wereld zijn geavanceerde aanvallen van nationale staten zoals Stuxnet zeldzaam in vergelijking met veelvoorkomende, opportunistische verstoringen die worden veroorzaakt door zaken als ransomware. Maar Stuxnet benadrukt het belang van cyberbeveiliging voor elke organisatie. Of het nu gaat om ransomware, computerwormen, phishing , zakelijke e-mails (BEC) of andere cyberdreigingen, u kunt de volgende stappen ondernemen om uw organisatie te beschermen:

- Pas een strikt BYOD-beleid (Bring Your Own Device) toe dat voorkomt dat werknemers en contractanten potentiële dreigingen op uw netwerk introduceren.

- Implementeer een sterk en technisch afgedwongen wachtwoordbeleid met tweefactorauthenticatie dat brute force-aanvallen verhindert en voorkomt dat gestolen wachtwoorden dreigingsvectoren worden.

- Beveilig computers en netwerken met de nieuwste patches. Door up-to-date te blijven, profiteert u altijd van de nieuwste beveiligingsoplossingen.

- Pas eenvoudige back-up en herstel toe op elk niveau om onderbrekingen tot een minimum te beperken, vooral voor kritieke systemen.

- Controleer processors en servers voortdurend op afwijkingen.

- Zorg ervoor dat al uw apparaten worden beschermd door uitgebreide antivirusprogramma's. Een goede antivirus werkt 24/7 om je te beschermen tegen hackers en de nieuwste virussen, ransomware en spyware.

Gerelateerde producten:

- Kaspersky Anti-Virus

- Kaspersky Premium Antivirus

- Kaspersky Premium Antivirus downloaden met een gratis proefperiode van 30 dagen

- Kaspersky Password Manager - Gratis proefversie

- Kaspersky VPN Secure Connection

Ook interessant