Bescherming tegen ransomware

Ransomware is een type trojan die de gebruikersgegevens op de computer van een slachtoffer wijzigt zodat deze gegevens of de computer niet meer volledig gebruikt kunnen worden. Zodra de gegevens 'gegijzeld' zijn (geblokkeerd of versleuteld), krijgt de gebruiker een losgeldeis. Hierin wordt het slachtoffer verteld om de hacker geld te sturen. De cybercrimineel belooft om na ontvangst van het geld het slachtoffer een programma te sturen om de gegevens of de werking van de computer te herstellen.

Ransomware is momenteel een van de meest populaire cyberdreigingen, om de volgende redenen:

- Deze dreiging heeft een duidelijke financiële motivatie

- De malware is eenvoudig te implementeren

Ransomware kan complex of eenvoudig zijn, afhankelijk van de geplande slachtoffers:

- Typische ransomware is wijdverspreid via kwaadaardige spamcampagnes, exploitkits enz.

- Complexe ransomware wordt gebruikt bij doelgerichte aanvallen

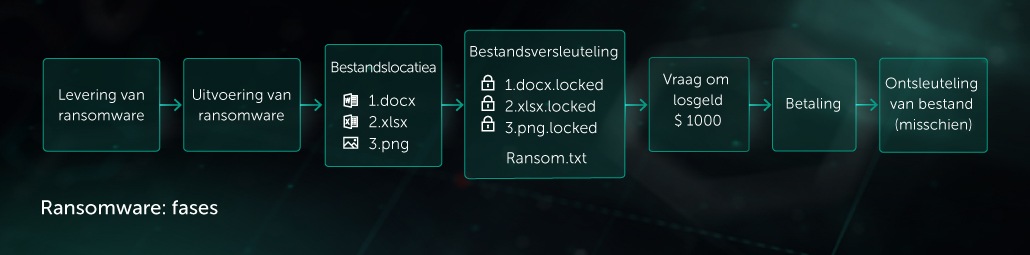

Een aanval met ransomware heeft diverse fasen:

- Levering aan de computer van het slachtoffer, schadelijke bijlage in spambericht, misbruik van kwetsbaarheid, binnendringen in geval van doelgerichte aanval

- Uitvoering: encryptie van belangrijke gebruikersbestanden

- Losgeldeis

- Gegevensdecryptie (optioneel)

Voor efficiënte bescherming tegen ransomware moet een beveiligingsoplossing een meerlaagse beveiliging hebben. Met de meerlaagse, next-generation beveiliging van Kaspersky kunnen producten ransomware detecteren tijdens de leveringsfase en uitvoeringsfase van de aanval. We gaan nu dieper in op deze fasen.

Leveringsfase: schadelijke bijlage in spambericht

Een van de meest voorkomende manieren om tegenwoordig ransomware te verspreiden, is door het verzenden van archieven met uitvoerbare scripts via e-mail (spamberichten). Als alternatief worden ook Microsoft Office-documenten met schadelijke macro's gebruikt als bijlage.

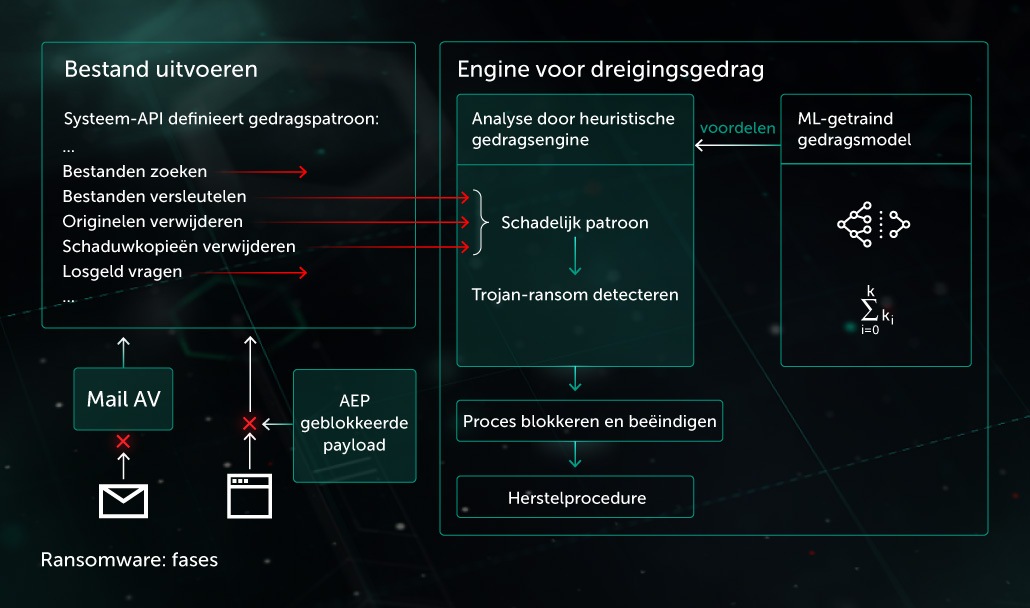

In de Kaspersky-producten wordt met de component Mail AV de hele context van het bericht (inclusief e-mailbijlagen) geanalyseerd en wordt sterke heuristiek toegepast op de inhoud.

Leveringsfase: Misbruik van vulnerabilities

Exploit Prevention (EP) is een speciale component om te voorkomen dat malware (inclusief ransomware) binnendringt via kwetsbaarheden in software. Voorbeelden van belangrijke applicaties die met EP worden beveiligd, zijn browsers, kantoorapplicaties, PDF-readers enz. Bij elke verdachte actie in de genoemde software, zoals het starten van onderliggende processen, past de component een extra beveiligingsanalyse toe op het gedrag om schadelijke patronen te voorkomen. EP helpt bij het blokkeren van ransomware, waaronder CryptXXX en vele andere.

In 2017 maakte de wereld kennis met het gebruik van netwerk-vulnerabilities als methode voor het verspreiden van ransomware. De ransomware WannaCry werkte door misbruik te maken van vulnerabilities in het mkb. Een dergelijke exploit kan alleen gestopt worden op netwerkniveau. De producten van Kaspersky hebben een speciale component voor analyse van netwerkverkeer: Intrusion Detection System (IDS). Deze component analyseert netwerkpakketten op laag niveau en past hier heuristische patronen op toe om schadelijke netwerkactiviteit te detecteren. Deze component detecteert EternalBlue-/EternalRomance-exploits. Hiermee kon infectie met WannaCry worden voorkomen.

Uitvoeringsfase

Aanvallers proberen op verschillende manieren statische detectie te omzeilen. In dit geval wordt Behavior Detection de laatste, maar krachtigste verdedigingslinie. Door elke procesactiviteit te analyseren, kunnen schadelijke patronen worden gevonden. Daarna beëindigt het product het proces en zet de wijzigingen terug met Remediation Engine. Gedragsgebaseerde detectie is efficiënt, zelfs bij eerder onbekende dreigingen, waaronder ransomware. Een basispatroon van ransomware bestaat uit verschillende stappen:

- Belangrijke bestanden zoeken op de computer van het slachtoffer

- De inhoud van elk bestand lezen

- Inhoud versleutelen en wijzigingen opslaan op de schijf

Als een dergelijk schadelijk gedragspatroon wordt gevonden, blokkeert Behavior Engine de processen en zet de wijzigingen terug met Remediation Engine. Voorbeelden van succesvol gedetecteerde ransomware met een dergelijk patroon zijn Polyglot, WannaCry (encryptiedeel van de malware) enz.

Detectie van ransomware is niet beperkt tot het genoemde patroon en vele andere kunnen efficiënt zijn tegen dit type dreigingen. De benadering bewees haar efficiëntie tijdens de aanval met ransomware ExPetr in juli 2017. Aanvallers gebruikten een eenvoudig deel van Petya-ransomware voor encryptie van Master File Table (MFT, bevat alle metadata van bestanden en mappen van het NTFS-bestandssysteem). Voor de uitvoering gebruikten ze een component op hoog niveau die de Master Boot Record (MBR) van de harde schijf herschrijft. De component Threat Behavior Engine markeert dergelijk gedrag als schadelijk en stopt het proces. Zelfs als andere aanvallers vergelijkbare ransomware schrijven, zal deze niet succesvol zijn, ongeacht de gebruikte verhullingstypen of anti-emulatietechnieken.

Ransomware in doelgerichte aanvallen

In 2017 merkten Kaspersky-experts dat verschillende groepen organisaties aanvielen met één belangrijk doel: hun gegevens versleutelen.

In veel gevallen van doelgerichte aanvallen werden legitieme tools voor schijf-/bestandsencryptie gebruikt. Zo werden bijvoorbeeld DiskCryptor voor encryptie en PSExec voor bulkinstallatie via het bedrijfsnetwerk gebruikt. Statische en eenvoudige gedragsgebaseerde detectie van legitieme tools zou onvoldoende zijn vanwege de false positives in het geval van legitiem gebruik. Daarom moet de volledige context van het gebruik van de tool worden opgehaald en geanalyseerd. Voor het bovengenoemde voorbeeld kon het installatiepatroon van de legitieme encryptietool via het hulpprogramma PSExec verdacht zijn. Als het product beveiliging zou afdwingen, zouden gegevens niet beschadigd raken en andere gebruikers geen extra false positives krijgen.