Exploit Prevention

Exploit Prevention (EP) maakt onderdeel uit van de meerlaagse, next-generation beveiliging van Kaspersky en is specifiek gericht op malware die misbruik maakt van softwarekwetsbaarheden. EP is ontworpen om een extra beschermingslaag toe te voegen voor de meest aangevallen programma's en technologieën. EP zorgt voor een efficiënte, niet-verstorende manier om zowel bekende als onbekende exploits te blokkeren en detecteren. Exploit Prevention is een integraal deel van de gedragsgebaseerde detectiefuncties van Kaspersky.

“Kill chains” van exploits bestaan uit verschillende fasen. Web-exploits maken bijvoorbeeld vaak gebruik van korte downloadaanvallen. De infectie begint wanneer een slachtoffer een geïnfecteerde website bezoekt waarop een schadelijke JavaScript-code is geplaatst. Na meerdere controles wordt het slachtoffer uiteindelijk doorgestuurd naar een startpagina met een exploit die werkt via Flash, Silverlight, Java of een webbrowser. Voor vulnerabilities in Microsoft Office of Adobe Reader kan de initiële infectievector echter een phishingmail of een schadelijke bijlage zijn.

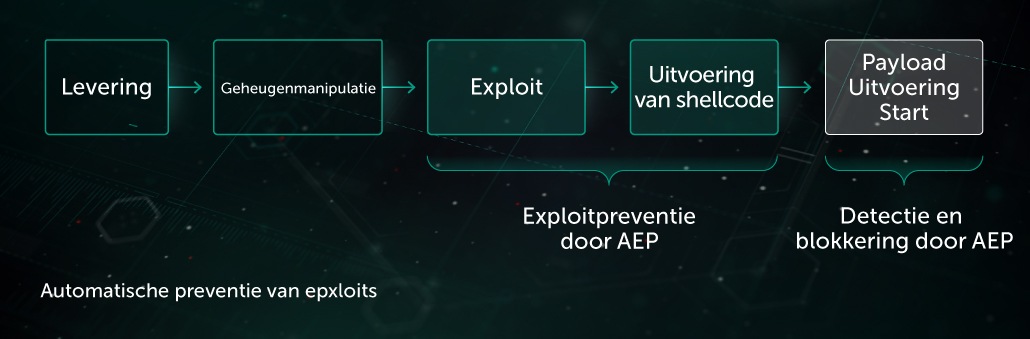

Na de aflevering maakt de aanvaller misbruik van één of meer kwetsbaarheden in de software om de procesuitvoering over te nemen en gaat de aanvaller over naar de exploit-fase. De ingebouwde beveiliging in besturingssystemen verhindert vaak het direct uitvoeren van willekeurige code, waardoor de aanvaller de beveiliging eerst moet omzeilen. Bij succesvolle exploitatie kan een shellcode worden uitgevoerd, waarbij de code van de aanvaller wordt uitgevoerd. Dit leidt uiteindelijk tot een payload-uitvoering. Payloads kunnen worden gedownload als een bestand of zelfs direct vanuit het systeemgeheugen worden geladen en uitgevoerd.

Ongeacht hoe de eerste stappen zijn uitgevoerd, het uiteindelijke doel van een aanvaller is om de payload en de schadelijke activiteiten te starten. Het starten van een andere applicatie of uitvoeringsthread kan heel verdacht zijn, met name wanneer van de betreffende applicatie bekend is dat deze dergelijke functionaliteit niet heeft.

Met Exploit Prevention-technologie worden deze acties bewaakt en wordt de uitvoering van een applicatie onderbroken om extra analyse uit te voeren zodat kan worden gecontroleerd of de gepoogde actie rechtmatig was of niet. De programma-activiteit die plaatsvond voordat de verdachte code werd gestart (geheugenwijzigingen in specifieke geheugengebieden, evenals de bron van de poging tot het starten van code), wordt gebruikt om te bepalen of een actie werd uitgevoerd door een exploit.

Bovendien wordt met EP ook een aantal risicobeperkingen toegepast om bescherming te bieden tegen de meeste aanvalstechnieken die worden gebruikt in exploits, waaronder Dll Hijacking, Reflective Dll Injection, Heap Spray Allocation en Stack Pivot. Deze aanvullende gedragsindicatoren worden geboden door een trackingmechanisme van het Behavior Detection-component. Hiermee kan de technologie de payload-uitvoering met vertrouwen blokkeren.