Een van de grootste uitdagingen bij het bestrijden van hybride beveiligingsdreigingen is dat ze moeilijk te identificeren kunnen zijn. Hybride dreigingen bestaan uit een verscheidenheid aan virussen, wormen en trojans, vergelijkbaar met de complexe keten van genen van DNA. Malware is niet altijd zo complex geweest, maar tegenwoordig kan een e-mailvirus zijn eigen SMTP-engine verspreiden, die op een worm lijkt. Hoe weet je of het een virus of een worm is? Dit is geen lastige vraag voor professionals op het gebied van cyber security en anti-virusplatforms.

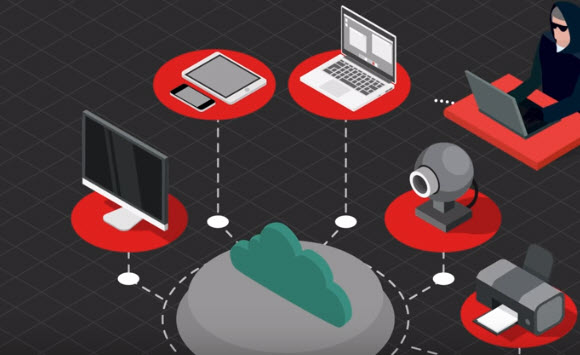

Hybride dreigingen brengen iedereen in gevaar, met name individuen en bedrijven die cloudcomputing-oplossingen gebruiken. Gegevens in de cloud hebben hun eigen afzonderlijke beveiligingsrisico's. Het is één ding om beveiliging op je eigen systemen te implementeren, maar zodra de gegevens in de cloud terechtkomen, heb je het niet meer in de hand. Cloudproviders hebben niet alleen te maken met dezelfde cybersecurity-risico's als wij, maar ook met fysieke beveiligingsproblemen. Het is belangrijk om een cloudprovider te kiezen met een goede staat van dienst op het gebied van uitgebreide beveiligingscompliance. Bekijk vijf van de meest voorkomende hybride beveiligingsdreigingen en oplossingen die je bedrijf kan inzetten als je wordt aangevallen.

Hybride virus/worm

Dit is een schadelijke code die kenmerken van beide soorten malware combineert. Volgens Ed Skoudis, instructeur van het SANS-instituut en auteur van "Malware: Fighting Malicious Code" vallen de meeste moderne virussen in de hybride categorie. Mogelijke oplossingen en/of maatregelen voor mensen en bedrijven die het slachtoffer zijn en/of lopen van deze aanval zijn:

- Anti-virussoftware voor de cloud installeren voor thuisgebruik en hybride cloudbeveiligingssoftware voor zakelijk gebruik

- Besturingssystemen patchen om onnodige kwetsbaarheden te voorkomen

- Scripts uitschakelen in de instellingen van je webbrowser

Ontoereikende risicoanalyses voor beveiliging

Een analyse van beveiligingsrisico's is essentieel om gegevens veilig te houden, omdat het ervoor zorgt dat bedrijven en cloudproviders weten waar ze zich op moeten richten met hun beveiligingsactiviteiten. Zonder voldoende kennis over een risico weet een bedrijf (of cloudprovider) mogelijk niet hoe en waar een aanval vandaan komt. Het is moeilijker om een lek te dichten als je niet weet waar het zich bevindt. Mogelijke oplossingen zijn:

- Een proces voor risicopreventie en -beoordeling dat regelmatig wordt herzien en beoordeeld

- IDS/IPS-systemen die regelmatig scannen op schadelijk verkeer

- Geactiveerde logbewaking en software-updates die actueel zijn

Zwak beveiligingsbeheer

Computers hebben bescherming nodig voor alles, van geheugen tot software en opgeslagen gegevens. Cloudgegevens worden echter op afstand opgeslagen en de cloudprovider kan de beveiligingsfuncties van de cloud dicteren. Dit kan ertoe leiden dat de provider verificatie- en autorisatieprocedures gebruikt die niet zo veilig zijn als eigenlijk nodig is. Je kunt mogelijke cloudbeveiligingsproblemen als volgt aanpakken:

- Controle over je cloudoplossingen repliceren

- Gevoelige gegevens uit de cloud verwijderen en op beveiligde, interne servers bewaren

- Gegevens versleutelen voordat deze in de cloud worden opgeslagen

Ontoereikende bescherming van intellectueel eigendom (IP)

Intellectueel eigendom is iets dat je zelf hebt gemaakt of bedacht. Het kan bedrijfseigen informatie zijn die je bedrijf gebruikt om zich van de concurrentie te onderscheiden. Je intellectuele eigendom is geen gemeenschappelijke kennis. Daarom is een zeer grondige versleuteling vereist wanneer deze extern wordt opgeslagen. Ontoereikende IP-bescherming betekent dat je gevoelige gegevens gemakkelijk toegankelijk zijn voor hackers. Oplossingen zijn onder andere:

- Een gedetailleerd dreigingsmodel ontwikkelen en daaraan voldoen

- Een rechtenmatrix samenstellen

- Je opensource-componenten versterken om aanvallen te voorkomen

Slechte communicatie met de cloudprovider

Alle cloudproviders moeten overeenkomsten bieden waarin je kunt zien welke serviceniveaus je kunt verwachten. Zonder zo'n overeenkomst kunnen je gegevens worden blootgesteld aan onnodige risico's, omdat je niet weet waarvoor je cloudprovider verantwoordelijk is. Verbeter de communicatie met je cloudprovider door:

- De CSA Security, Trust and Assurance Registry als referentie te gebruiken om te weten wat je moet vragen

- Meer vragen te stellen en strenge normen en eisen te stellen aan de antwoorden die je van je cloudprovider krijgt

Helaas zijn er allerlei hybride cloudbeveiligingsdreigingen. De bovenstaande problemen zijn slechts enkele van de meest voorkomende problemen, maar gelukkig kunnen ze wel worden opgelost. Met een beetje planning en kennis om de naleving van de beveiligingsstructuren van je organisatie te verbeteren, kun je deze dreigingen met succes het hoofd bieden. Samenwerken met een betrouwbaar bedrijf dat flexibele beveiliging en robuuste cloudbeveiligingsoplossingen biedt, is een goede volgende stap.

Gerelateerde artikelen en links:

Websitebeveiliging: loopt je bedrijf gevaar?

Wat is IoT en IoT-beveiliging?

Wat is VPN en waarom heb je het nodig?

Wat is een geavanceerde hardnekkige dreiging en welke tekenen wijzen hierop?

Gerelateerde producten: